главная - Статьи - Microsoft Windows

Безопасность Windows XP. Часть 1

Операционная система Microsoft Windows XP вышла на рынок 25-го ноября 2001-го года. Сотрудники компании возлагали на неё большие надежды и, как оказалось, не прогадали. По заявлению самих разработчиков, новоиспеченная на тот момент XP включала в себе опыт, накопленный за многие годы построения операционных систем.

Как и ожидалось, перед выходом, пользователям было дано множество обещаний (к примеру, непробиваемую защиту от несанкционированного доступа, невиданную ранее стабильность и "багоустойчивость"), но не все оказалось настолько уж гладко.

Но довольно лирических отступлений, сегодня на повестке дня - повышение безопасности операционной системы. Пошаговый формат выбран не с проста - так наиболее просто выполнять инструкции, описанные в статье.

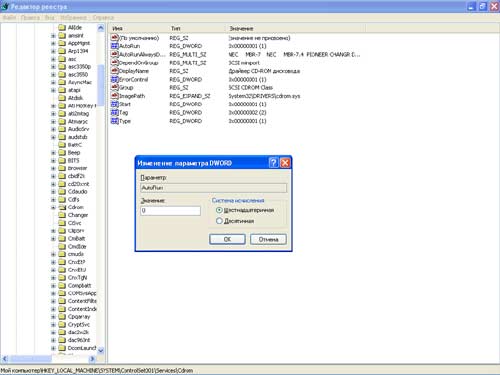

Шаг 1. Отключение автоматического запуска CD

Купили вы диск, доверху набитый полезным программным обеспечением. Принесли домой, вставили в дисковод, автоматически запустился диск, а там - вирус. Чтобы этого не произошло, вам нужно пройти по следующему адресу в реестре - HKEY_LOCAL_MACHINESYSTEMControlSet001ServicesCdrom, и параметру AutoRun присвоить значение 0. Для редактирования реестра вам нужно запустить программу RegEdit, которая запускается так: Пуск - Выполнить - regedit.

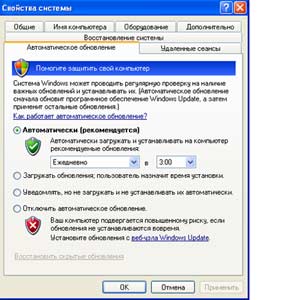

Шаг 2. Автоматическое обновление системы

Как каждому из нас известно, достаточно часто в операционных системах Windows находятся ошибки и критические огрехи в безопасности, исправить которые следует сразу же после выхода патча. Ушедший 2004-ый год лишний раз это доказал, явив миру несколько глобальных вирусных эпидемий.

Поэтому кликаем правой кнопкой мыши по иконке Мой Компьютер, а затем направляемся по пути Свойства - Автоматическое Обновление. Перед нами возникает дилемма - либо остановить свой выбор на опции "Автоматически", либо сделать активной опцию "Уведомлять, но не загружать и не устанавливать их автоматически".

Дам несколько рекомендаций. Если вы владелец выделенного интернет-канала, и закачивать каждый день в фоновом режиме (а именно так происходит обновление системы через Windows Update) файла приличного размера не составляет большой проблемы, то однозначно ваш выбор - Автоматически.

Другим же пользователям, а в особенности модемным, советую выбрать "Уведомлять, но не загружать и не устанавливать их автоматически", где качать и устанавливать файлы вы будете, предварительно оценив их важность, дабы не захламлять итак слабый интернет-канал.

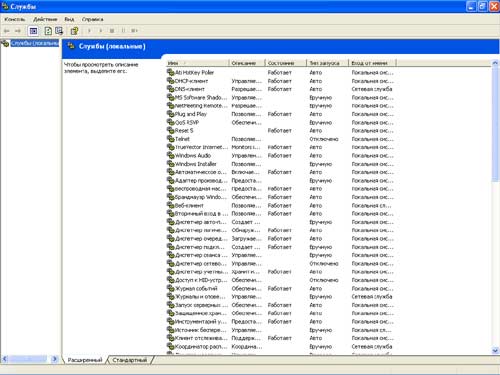

Шаг 3. Отключение ненужных сервисов

Не знаю зачем, но Билл Гейтс и сотоварищи нагородили в Windows XP такое огромное количество ненужных служб, запускающихся автоматически, что не отключить их - грех. Но так как разговор мы ведем о безопасности операционной системы, обратим наше внимание на системные сервисы, подрывающие наши старания. Для этого пройдем по пути Панель управления - Администрирование - Службы и займемся работой.

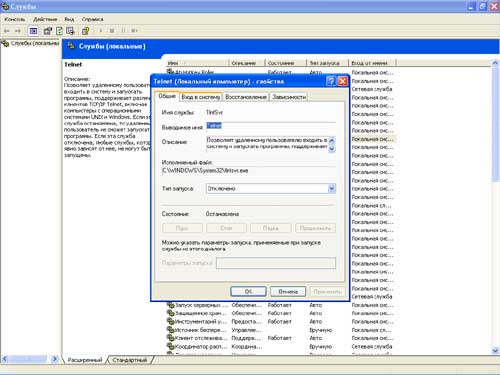

Напомню, как работать со службами. Кликнув на одну из них, перед собой вы увидите окно с четырьмя закладками: Общие, Вход в систему, Восстановление, Зависимости. По сути дела, наиболее важными являются две: первая и последняя. На первой вкладке, "Общие", вы можете прочитать название службы, ее функции, исполняемый файл, а также выставить тип запуска: авто, вручную, отключено. Так как нам предстоит деактивировать ненужные системные сервисы, мы будет выставлять тип "отключено". На последней вкладке, "Зависимости", вы можете увидеть, с какими из служб выбранный вами сервис находится в зависимости, то есть если служба отключена или неправильно работает, это может отразиться на зависимых от нее сервисах.

Внимание: прежде чем начать резкое удаление ненужных служб, я советую сохранить первоначальные настройки, чтобы избежать возможных конфликтов. Для этого нужно пройти по HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiсes и кликнув правой кнопкой, выбрать пункт "Экспортировать". Далее сохраняем данные в *.reg-файл.

Служба удаленного управления реестром (Remote Registry Service) - позволяет удаленно управлять системным реестром. Если служба остановлена, то редактировать реестр может только локальный пользователь. Надеюсь, лишних вопросов не возникает. Режем.

Служба сообщений (Messenger) - данная служба позволяет получать и отправлять сообщения. Часто используется для розыгрышей и спама. Оно вам нужно? Режем.

Служба терминалов (Terminal Service) - одной из функций службы является предоставление услуг Remote Desktop. Несомненно, данный сервис не является безопасным, поэтому нуждается в отключении, что и делаем.

NetMeeting Remote Desktop Sharing - служба позволяет определенным пользователям получать доступ к рабочему столу Windows. Давно вы пользовались Windows NetMeeting? И пользовались ли вообще? Режем.

Telnet - позволяет удаленным пользователям работать с машиной по протоколу Telnet. Если вы не пользуетесь данными услугами, отключение произойдет незаметно. Режем.

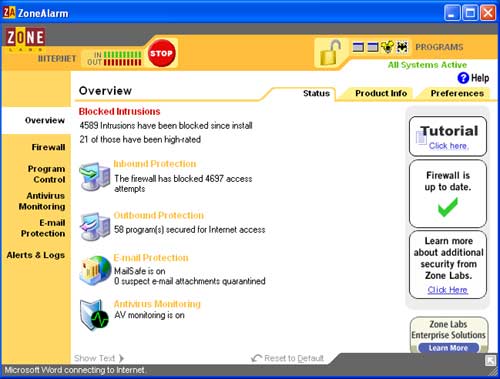

Шаг 4. Установка фаервола

Согласно статистике, большинство злоумышленников, существующих в сети, ломают не определенные системы, а путем сканирования выявляют слабые точки и делают свои "грязные" дела. Чтобы не стать их жертвой, вам обязательно нужно установить брандмауэр. В комплекте с XP идет встроенный фаервол, но он не отвечает тем требованиям, которые предъявляются хорошим программным продуктам.

К сожалению, тема и формат статьи не позволяет нам провести сравнительное тестирование n-го количества программ (что мы обязательно сделаем в будущем), но, основываясь на своем опыте, я могу посоветовать вам остановить свой выбор либо на Outpost Firewall Free от Agnitum Limited, либо на Zone Labs' ZoneAlarm. По своей функциональности - это схожие продукты, поэтому выбор за вами.

Шаг 5. Пароли и все о них

По мнению большинства IT-экспертов, именно халатность пользователей при составлении паролей во многом предопределяет ход событий при взломе. Пароли на пользовательские аккаунты хранятся в файле .sam в директории systemrootsystem32config. Но доступ к файлу во время работы компьютера не имеет даже пользователь с правами администратора.

Локально получить доступ не составляет никакого труда. Мне видится два варианта. Первый - загрузить на дискету альтернативную ось (Trinux, PicoBSD), способную читать из раздела NTFS, и прочитать файл. Второй - достаточно распространенная связка Win9x + WinXP, где первая система ставится для игр, а вторая для работы. И, естественно, чтобы избежать лишних манипуляций, пользователи охотно ставит WinXP на файловую систему FAT32 для получения доступа к рабочим файлам. Что из этого выйдет - огромная дыра в безопасности.

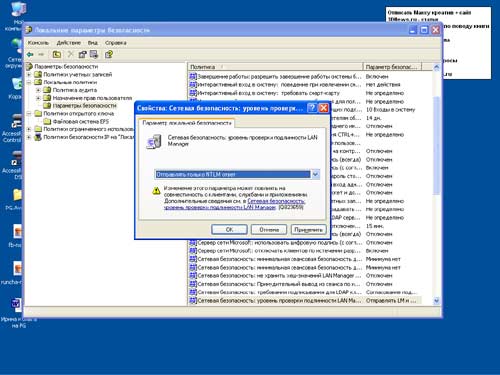

Пароли в Windows XP шифруется сразу по двум алгоритмам. Первый - LM-Hash, существующий для аутентификации в сетях LanMan, второй - NT-Hash. Алгоритм LM-Hash работает довольно глупо, чем и пользуются программы расшифровки паролей, хранящихся в файле .sam. LM-Hash разделяет полученный пароль на части по 7 символов (например, если пароль из 10 символов, то пароль будет разделен на две части - 7 символов и 3), переводит все символы в верхний регистр, шифрует каждую часть отдельно, и два полученных хэша объединяет в LM-Hash.

Стоит ли говорить о том, что пароль из десяти символом расшифровать сложнее, чем два, состоящих из 7 и 3 символов? Этой огрехой и пользуются программы для взлома. Быстро расшифровав вторую часть, можно составить общее впечатление о пароле, что, согласитесь, плохо. Учитывая вышесказанное, пароль из 7 символом будет надежнее 8,9 или 10. Но бороться с этой проблемой можно. Для этого пройдем по пути Панель Управления - Администрирование - Локальные параметры Безопасности, далее Локальные политики - Параметры безопасности, и ищем в появившемся списке опцию "Сетевая безопасность: уровень проверки подлинности LAN Manager".

В выпадающем списке выбираем "Отправлять только NTLM ответ" и нажимаем на ok. Одной проблемой стало меньше.

Шаг 6. Теория составления паролей

Для начала ответьте на вопрос: вы когда-нибудь задумывались о том, насколько легко можно угадать ваш пароль? Если да, то хорошо. А если нет, то плохо. Своей халатностью вы только упростите работу взломщика, поставивший цель уложить на лопатки вашу систему. В сети Интернет существует огромное количество программ, подбирающих пароль методом bruteforce (или же "в лоб"). Подбор может вестись как по словарю, так и по определенным правилам, установленным взломщиком. Во-первых, никогда не используйте в качестве паролей ФИО, дату рождения, кличку любимой собаки и т.д.

Этой информацией очень легко завладеть, следуя обычной логике. Если человек без ума от собак, то почему бы ему не назначить паролем для доступа к e-mail имя своего любимого пса? Злоумышленник же, узнав это, легко представится в ICQ таким же собаководом, и начнет тщательный опрос. А вы, того не подозревая, в чистую выложите всю информацию о себе и своем питомце.

Пароль нужно придумать. И для этого есть свой алгоритм, которым я спешу поделиться с вами. Возьмите бумажку и напишите любое слово. Затем добавьте две цифры между букв. Приобщите к делу знак пунктуации, вставив его в самое неожиданное место. Из легко угадываемого пароля password мы получили pass2w!ord. Крепкий орешек, согласны? То-то.

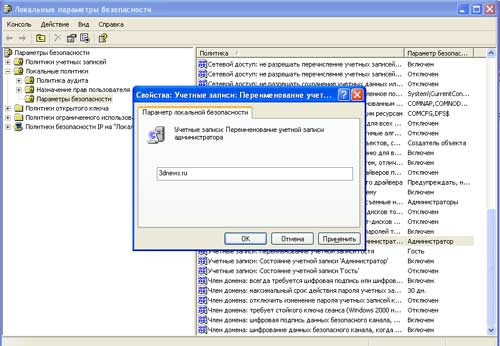

Шаг 7. Аккаунт "Администратор"

По настоянию компании Microsoft, сменим логин администратора на что-нибудь более звучное и одновременно менее бросающее в глаза. Поэтому пройдем по Панель Управления - Администрирование - Локальная политика безопасности. В выпавшем списке выберем опцию "Локальная политика", далее Параметры безопасности, и после ищем в открывшемся списке "Учетные записи: Переименование учетной записи администратора". Придумываем логин, и соответственно, вписываем в открывшемся окне. И еще - никогда не используйте аккаунт Администратора при каждодневных делах. Для этого создайте другой пользовательский аккаунт, и именно с него путешествуйте в сети, работайте и развлекайтесь.

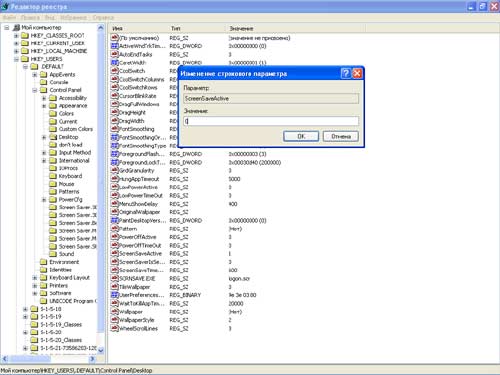

Шаг 8. Опасная заставка

Безобидный на первый взгляд файл заставки несет в себе большую опасность, так как внутри файла может быть все что угодно. Для исправления бага нужно пройти по следующему ключу в реестре - HKEY_USERS.DEFAULTControl PanelDesktop и найдя параметр ScreenSaveActive, присвоить значение 0.

Шаг 9. Реестр, друг наш!

Реестр очень полезная вещь. Полазив, можно настроить систему так, что работа будет только в удовольствие. Чтобы не занимать много места, разбивая по шагам, я решил представить вашему вниманию подборку ключей в системном реестре, пройти мимо которых невозможно.

Очистка файла PageFile - HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Session Manager Memory Management - присвоив значение 1 параметру ClearPageFileAtShutdown, тем самым вы активируете возможность удалять при завершении работы все данные, которые могли сохраниться в системном файле. Автоматические удаление трэшевых файлов после работы в сети Интернет - HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Internet Settings Cache - присвоив 0 значению Persistent, вы больше не будете вынуждены собственноручно стирать остатки путешествий по сети Интернет. Internet Explorer будет делать это за вас. Удобно.

Установка минимального количества символов в паролях - HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Policies Network - чтобы отбить у вас охоту каждый раз вписывать пароль меньше 6-ти символов, присвойте значение hex:6 параметру MinPwdLen. Отныне все пароли в вашей системе будут больше 6 символов.

Требовать пароли только из букв и цифр - HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Policies Network - предыдущий ключ отбил охоту придумывать пароль меньше 6-ти символов. Данная опция заставит вас комбинировать при составлении пароля как буквы, так и цифры. Активировать опцию можно присвоив значение 1 параметру AlphanumPwds.

Шаг 10. Проводник

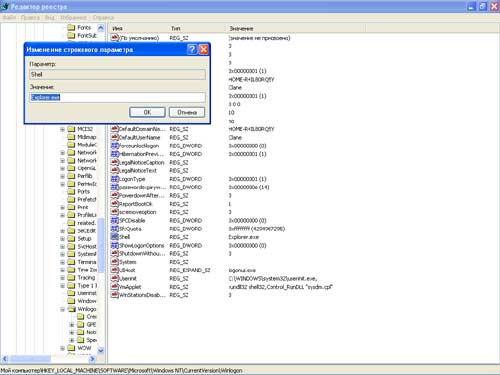

И последнее, что мы сегодня исправим, будет касаться программы Проводник. Мало кто знает, что в реестре можно указать путь, где физически располагается Проводник, чтобы избежать несанкционированной замены. Для этого пройдем по _LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon и укажем полный путь до Проводника.

На этом наш сегодняшний экскурс в мир безопасности закончен. Но мы не остановимся на достигнутом, а постоянно будет подпитывать вас новой информацией. Оставайтесь на нашей волне!

Источник: http://www.3dnews.ru/

Авторизуйтесь для добавления комментариев!

Принимаю заказы на настройку серверов, mikrotik и других роутеров, точек доступа, nginx и т.п. В пределах Санкт-Петербурга возможен выезд к заказчику. См. контакты.