главная - Статьи - Microsoft Windows - ISA Server

Объединение двух сетей c использованием VPN на базе ISA

Теги: VPN

В данной статье мы дадим описание процесса создания VPN туннеля для установления связи между локальными сетями двух удаленных офисов через интернет и организации совместной работы пользователей этих сетей посредством установления доверительных отношений между контролерами доменов локальных сетей этих офисов.

Исходные данные:

- В каждом офисе имеется локальная сеть со своим доменом.

- Адресация сети первого офиса: 192.168.11.0/255.255.255.0

- Адресация сети второго офиса: 192.168.10.0/255.255.255.0

- Выход в интернет осуществляется посредством Microsoft ISA сервер.

Необходимо объединить обе сети посредством создания VPN туннеля, настроить доверительные отношения между доменами для организации совместной работы пользователей.

Настройка туннеля средствами Microsoft ISA сервер

В состав Microsoft ISA сервера входят мастера обеспечивающие настройку VPN и механизма безопасности. Они позволяют сконфигурировать VPN для работы в самых различных ситуациях, например для подключения мобильных пользователей или филиалов между собой.

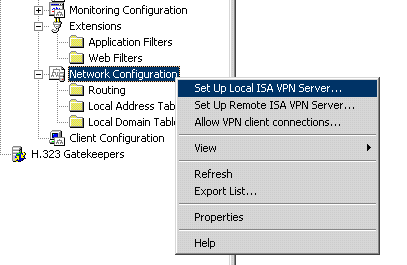

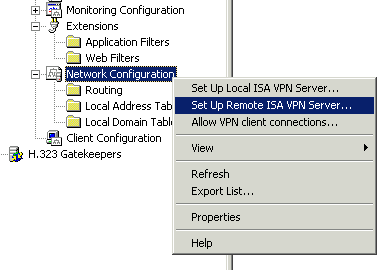

Для создания VPN-подключений предусмотрены три мастера, которые доступны из узла Network Configuration дерева консоли ISA Management.

- Мастер Local ISA Server VPN – применяется для настройки локального ISA сервера, принимающего подключения. Локальный ISA сервер также можно настроить на инициирование подключений к другому компьютеру.

- Мастер Remote ISA Server VPN – применяется для настройки удаленного ISA сервера, инициирующего и принимающего подключения других компьютеров.

- Мастер ISA Virtual Private Network – применяется для подключения перемещающихся пользователей.

На первом этапе нам следует определить роли ISA серверов. Один из наших серверов будет являться принимающим, а второй вызывающим. Тут стоит исходить из потребностей пользователей локальных сетей и их необходимости в использовании сетевых ресурсов удаленного офиса. В последствии мы сделаем наш VPN туннель постоянным, но все же данный шаг по нашему мнению не стоит игнорировать.

Для упрощения настройка VPN-подключений мы будем использовать мастера ISA-сервера, запуск которых осуществляется из узла Network Configuration дерева консоли ISA Management.

На ISA сервере, который будет выступать в роли принимающего соединения, выбираем Set Up Local ISA VPN Server,

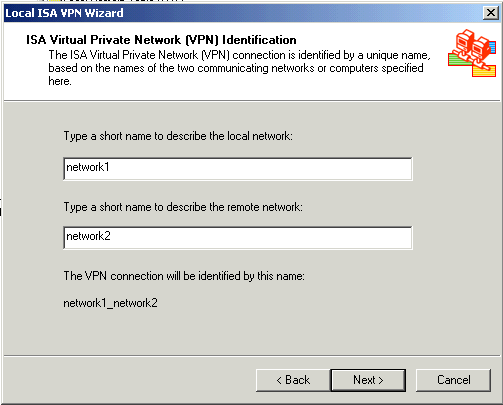

далее следуя указаниям мастера, вводим имена локального и удаленного VPN-соединения.

Здесь следует учесть, что данные имена будут впоследствии использованы ISA сервером как индикационные имена для создаваемого соединения, фильтров и пользователя от имени которого ISA сервер будет инициировать это соединение.

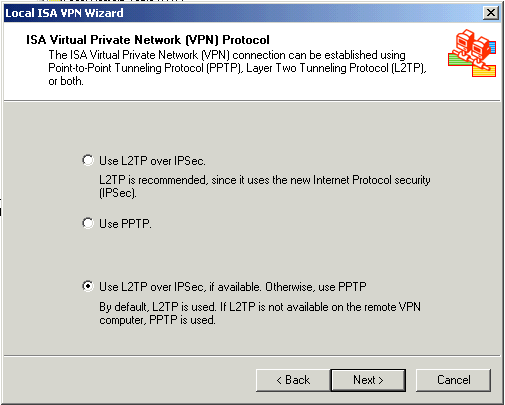

Следующим шагом мы выбираем протокол, который мы будем использовать при соединении по VPN туннелю

Если вы не знаете, какой из протоколов будет вами использован то отметьте последний пункт, это позволит использовать при необходимости любой из протоколов, не внося значительных изменений в конфигурацию ISA сервера.

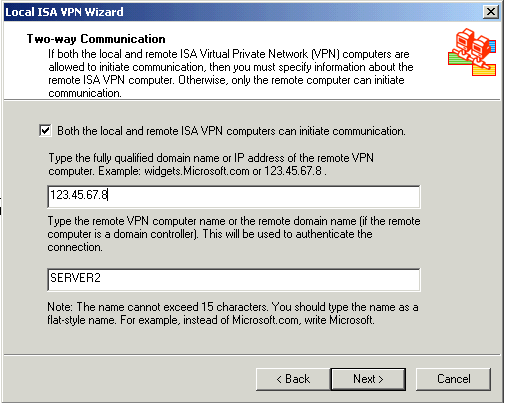

Далее мы выбираем, каким образом будет инициироваться соединение между ISA серверами. Так как мы конфигурирует принимающий соединения ISA сервер то мы можем, не отмечая опции Both the local and remote ISA VPN computers can initiate communication просто перейти к следующему шагу, но в этом случае пользователи этой локальной сети не смогут установить соединение с удаленной сетью, если VPN соединение не инициировано вызывающим ISA сервером.

На первом этапе мы рекомендовали вам определить роли ISA серверов исходя из потребностей в пользователей сети в доступе к ресурсам удаленной сети, на данном шаге мы с вами закрепляем эти роли за ISA серверам.

В нашем случае мы указываем, что оба наших ISA сервера могут инициировать VPN соединение.

В первое поле необходимо ввести полное DNS имя или IP адрес удаленного VPN сервера.

Во второе поле мы необходимо ввести NetBIOS имя удаленного VPN сервера или имя удаленного домена, если данный сервер является контролером домена.

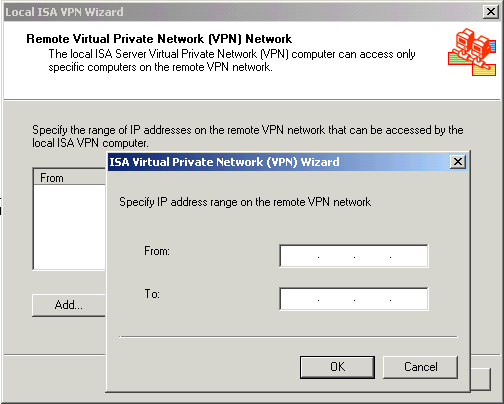

На следующем этапе мы задаем диапазон сетевых адресов используемых в удаленной сети. Данный шаг позволит ISA серверу настроить маршрутизацию запросов локальных пользователей в удаленную сеть.

Если в удаленной сети используется несколько диапазонов адресов (подсетей), то необходимо добавить их все.

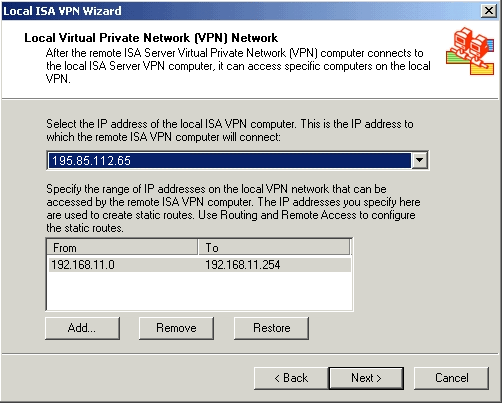

На следующем этапе мы выбираем IP адрес локального VPN сервера с которым будет соединяться удаленный ISA VPN сервер.

Здесь же приведен заданный ранее нами диапазон адресов удаленной сети необходимый ISA серверу для создания статического маршрута в эту подсеть.

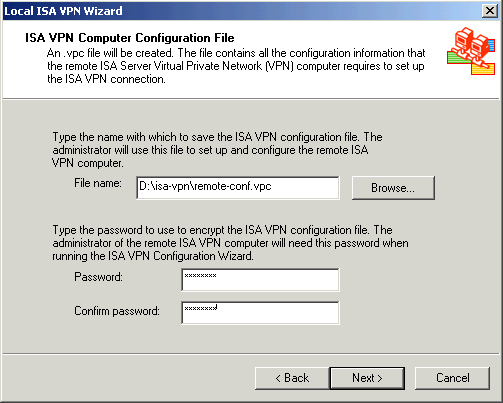

На последнем этапе конфигурации принимающего ISA VPN сервера мы задаем имя файла куда будет сохранена конфигурация для удаленного ISA VPN сервера и при необходимости пароль.

На самом последнем этапе мы создаем VPN соединение с заданными нами ранее параметрами.

Перед запуском генерации VPN можно просмотреть конфигурацию создаваемого ISA сервер VPN соединения.

Листинг:

ISA Server Virtual Private Network (VPN) connection identification: network1_network2 will be created on this router. network2_network1 will be written to file. VPN protocol type: Use L2TP over IPSec, if available. Otherwise, use PPTP. Destination address of the remote ISA Server computer: 123.45.67.8 Dial-out credentials used to connect to remote computer running ISA Server: User account: network2_network1. Domain name: SERVER2. Remote Network IP addresses range: 192.168.10.0 - 192.168.10.254. Remote ISA computer configuration: IP address of this machine: 195.85.112.65. Local Network IP addresses range: 192.168.11.0 - 192.168.11.254. The configuration file created for the remote ISA Server computer: D:isa-vpn emote-conf.vpc Dial-in credentials created: The user account network1_network2 was created on this computer, with the password set to never expire. Note: A strong password was generated for the user account. Changes made to the password will need to be applied to the dial-on-demand credentials of the remote computer.

Созданный ISA сервер конфигурационный файл необходимо передать на удаленный ISA сервер.

Для конфигурации удаленного ISA сервера и создания на нем вызывающего VPN соединения необходимо запустить мастер Set Up Remote VPN Server.

Далее следуя указаниям мастера, указываем файл конфигурации и пароль.

После установления соединения между VPN интерфейсами ISA серверов мы можем просмотреть состояние соединения через оснастку RRAS.

Настройка WINS серверов в удаленных сетях

Если в локальных сетях удаленных офисов используются WINS сервера, то необходимо настроить репликацию межу этими серверами. До начала настройки репликации мы рекомендуем очистить базы WINS серверов. После этого можно приступить к назначению партнеров репликации. Эти действия нужно провести на всех серверах, которые будут участвовать в репликации.

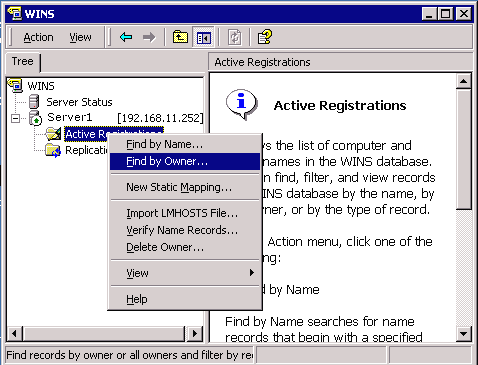

Для просмотра текущих записей регистрации в WINS сервера откройте оснастку WINS выберите сервер и далее в папке Active Registration в контекстном меню пункт Find by Owner.

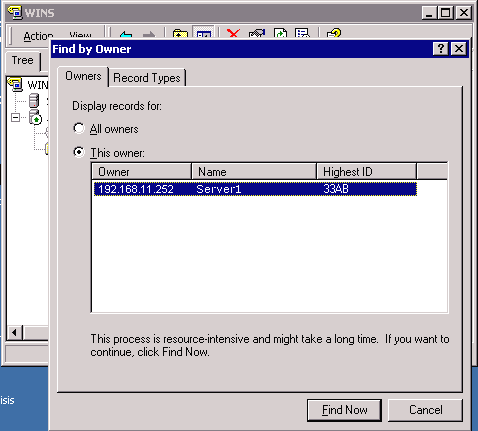

В открывшимся окне Find by Owner выберите свой сервер и нажмите Find Now

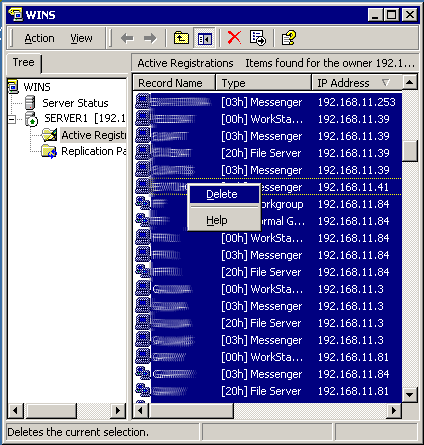

После этого в окне Active Registration будут отображены активные записи регистраций на WINS сервере. Далее выделяем весь диапазон записей и удаляем его.

Настройка партнеров репликации баз WINS.

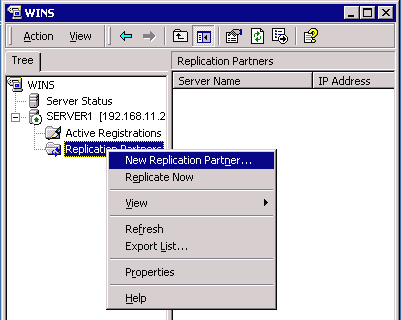

Для настройки репликации между WINS серверами перейдите в меню Replication Partners и в контекстном меню выберите New Replication Partner.

В открывшемся окне New Replication Partner введите адрес сервера партнера или выберите его при помощи кнопки Browse.

На данном этапе создание партнеров реплик завершено, с течением времени в зависимости от производительности серверов и пропускной способности каналов, меню Active Registrations появятся записи о владельцах баз WINS серверов.

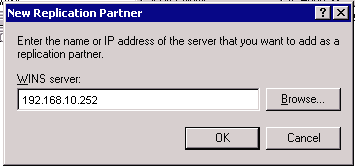

Принудительную репликацию можно запустить из меню Replication Partners

- Start Push Replications (записи передаются партнеру по репликации)

- Start Pull Replications (записи запрашиваются у партнера по репликации)

Работоспособность репликации и ошибки проверяются в Event View, и просмотром набора записей в базе WINS. И непосредственно командой ping на NetBIOS имя хоста в удаленной сети.

Настройка серверов DNS в удаленных сетях.

Прежде чем приступать к настройке DNS серверов необходимо произвести проверку контролеров домена на наличие ошибок. Для проверки лучше всего использовать утилиты dcdiag и netdiag из состава MS Support Tools, так необходимо проверить наличие сообщений об ошибках и предупреждений в Event Views. В случае обнаружения ошибок их необходимо устранить до того как вы приступите к настройке зон DNS.

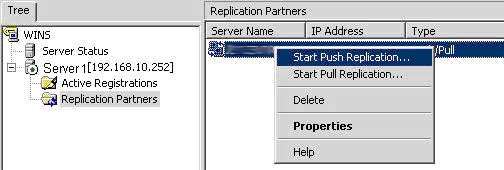

Для настройки взаимодействия между DNS серверами удаленных доменов необходимо запустить оснастку управления DNS сервером.

На DNS сервер у вас должны быть сконфигурированы две зоны поддерживающие ваш домен, зона прямого (Forward Lookup Zones) и зона обратного (Reverse Lookup Zones) просмотра.

Если зона обратного просмотра отсутствует ее необходимо создать. Для этого отмечаем в оснастке DNS ваш сервер и в контекстном меню выбираем New Zone указываем, что мы создаем Active Directory-integrated зону говорим, что это Reverse Lookup zone, вводим Network ID создаваемой зоны.

Изначально в созданной зоне должны присутствовать записи:

- SOA запись домена

- NS запись сервера имен (Name server)

- PTR запись хоста контролера домена

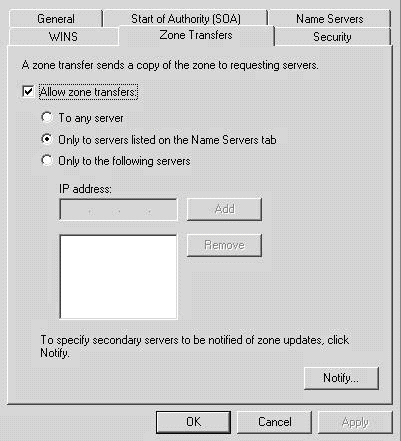

Разрешение трансфера зон между DNS серверами

Далее нам необходимо разрешить трансфер зон между DNS серверами, для это необходимо открыть Properties (Свойства) зоны.

В закладке Zone Transfers разрешаем передачу зоны отметив чекбокс Allow zone transfers и указываем направление передачи, только сервера перечисленные на странице серверов имен Only to server listed on the name server tab.

Аналогично настраиваем нотификацию об обновлении зон, кнопка Notify.

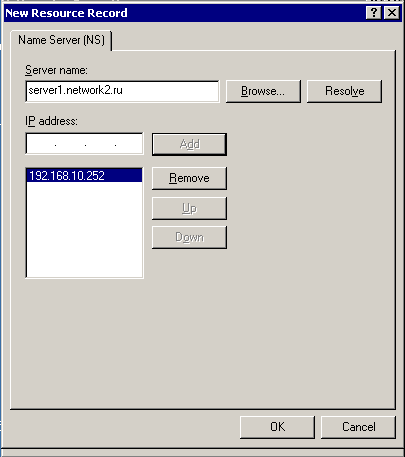

Переходим в закладку Name Servers и нажимаем кнопку Add, что бы добавить в список разрешенных серверов DNS сервер удаленного домена.

Добавляем сервер по IP, если resolve не происходит, название заводим в формате server.domain.ru После добавления в списке должны находиться оба сервера.

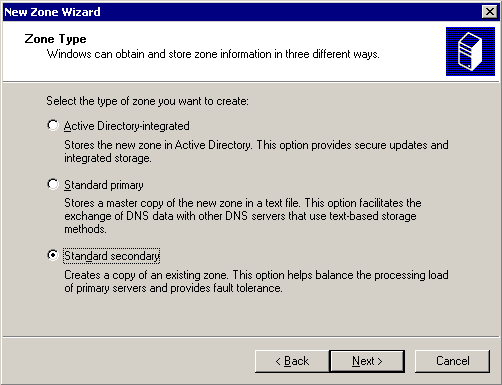

Создание вторичных зон удаленных DNS серверов

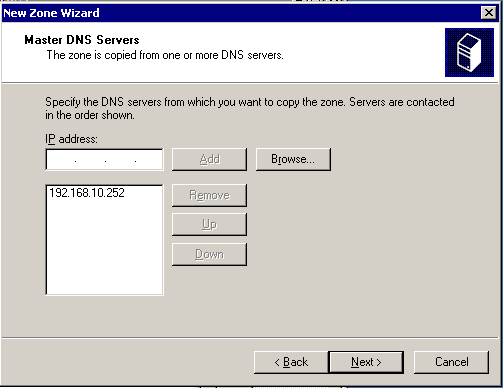

Теперь нам необходимо создать на DNS сервере Secondary зоны имеющихся на удаленном DNS сервере зон. Для это отмечаем ветку Forward Lookup Zones и по правой кнопки мыши в контекстном меню выбираем New Zone. В окне мастера указываем, что мы создаем Standard secondary зону.

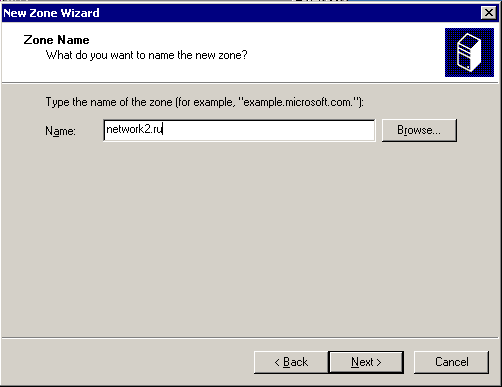

В следующем окне вводим имя зоны, оно должно соответствовать имени удаленного домена.

Далее вводим IP адрес DNS сервера удаленного домена, как источника копируемой зоны.

Последнее окно мастера покажет общую информацию о создаваемой зоне, если все введено правильно, нажимаем Finish и создаем зону.

После этого необходимо создать Secondary зоны для Reverse Lookup зоны удаленного домена.

Принцип создания тоже самый, что и для Forward Lookup zone.

После этого зоны должны реплицироваться с удаленного сервера. После того как зоны будут реплицированы, можно переходить к следующему шагу.

Существует еще один способ конфигурирования зон DNS для обеспечения «видимости серверов» во многих случаях более правильный, он используется при раздаче зон в Интернете, это делегирование зон.

Приведем пример.

Есть 2 домена domain1.ld и domain2.ld

DNS серверы domain1.ru – NS1.domain1.ru – 192.168.10.1 и NS2.domain1.ru – 192.168.10.2

DNS серверы domain2.ru – NS1.domain2.ru – 192.168.11.1 и NS2.domain2.ru – 192.168.11.2

Необходимо обеспечить взаимное разрешение имен между указанными доменами. Создаем в каждом из доменов зону LD.

После этого в настройках DNS домена domain1.ld кликнув правой кнопкой мыши на созданную зону LD выбираем в меню делегировать зону и в открывшемся мастере указываем зону Domain2 далее указываем имена и IP адреса DNS серверов NS1.domain2.ld - 192.168.11.1 и NS2.domain2.ru – 192.168.11.2 После этого производим «зеркальные» действия в домене domain2.ld

Это предпочтительный способ при использованиb стабильного канала связи.

Установка доверительных отношений между удаленными доменами.

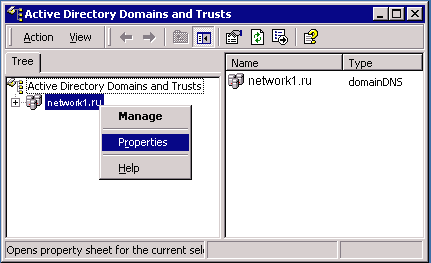

1. Запустите оснастку Active Directory Domain and Trust.

2. Укажите домен, который должен принять участие в доверительных отношениях, и нажмите правую кнопку мыши. В появившемся контекстном меню выберите команду Properties (Свойства).

3. В окне свойств домена перейдите на вкладку Trusts (Доверия). Нажмите кнопку Add (добавить) в группе Domains trusted by this domain (Домены, которым доверяет этот домен).

4. В окне диалога Add Trusted Domain (Добавление доверенного домена) укажите имя второго домена, принимающего участие в доверительном отношении, пароль для регистрации в указанном домене и затем подтвердите его.

Нажмите кнопку ОК.

Появится окно сообщения о том, что доверительное отношение не может быть проверено, поскольку не установлена вторая половина доверительного отношения.

5. Далее необходимо в удаленном домене, имя которого было указано ранее на вкладке Trusts (Доверия), запустить оснастку Active Directory Domain and Trust и открыть свойства домена как было описано в пункте 2.

6. Повторите шаги 3 и 4, имея в виду, что роль домена изменилась на противоположную: если первый домен был доверителем, то второй домен должен быть доверенным, и наоборот. После окончания конфигурирования нажмите кнопку ОК. Появится окно сообщения об успешном создании доверительного отношения.

Данное доверительное отношение является однонаправленным. Для создания двунаправленного доверительного отношения между доменами, находящимися в различных лесах, следует повторить описанную выше процедуру, но поменять роли доменов. Тот домен, который был доверенным, должен стать доверителем, и наоборот.

Сетевое окружение. Дополнительная конфигурация компьютеров в сети.

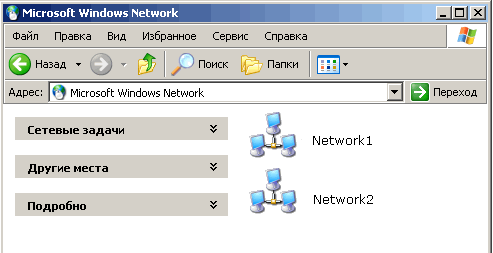

Приведенные выше настройки обеспечивают отображение обоих удаленных доменов при просмотре сетевого окружения с локальных компьютеров. Если при просмотре сетевого окружения удаленный домен не виден или вход в него затруднен мы рекомендуем выполнить следующие действия.

- Удалите все записи хостов из DNS серверов, в том числе и из обратной зоны, кроме записей серверов и записей имеющих алиасы. Выполните это для обоих доменов на всех ДНС серверах участвующих в передаче зон. Произведите повторную репликацию зон в ручную или дождитесь выполнения ее серверами.

- Очистите базу WINS серверов и произведите репликацию из баз вручную или дождитесь выполнения ее серверами.

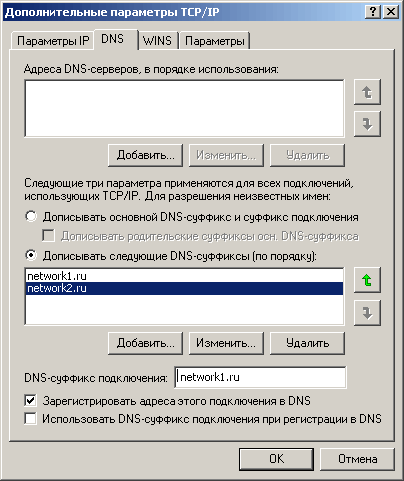

Можно использовать так же дополнительную настройку параметров сетевого подключения на локальных компьютерах. Для это откройте свойства протокола TCP/IP вашего сетевого подключения. Перейдите в закладку DNS дополнительных параметров настройки протокола.

Отметьте пункт Дописывать следующие DNS-суффиксы по (порядку) и добавьте в список суффиксы локального и удаленного домена. Введите в поле DNS-суффикс подключения имя вашего локального домена и установите галочку Зарегистрировать адреса этого подключения в DNS.

Для того что бы не проделывать эту операцию на всех компьютерах в сети в ручную, можно установить данные параметры используя соответствующие разделы групповых политик.

В результате при правильных настройках мы получим единое сетевое пространство для двух удаленных сетей. Отображение доменов и рабочих групп сетей с сетевом окружении.

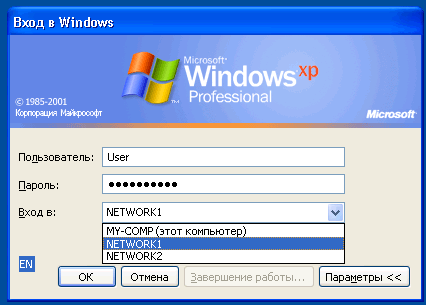

Возможность пользователям производить вход как в локальный так и в удаленный домен используя любой из компьютеров локальных сетей.

Авторизуйтесь для добавления комментариев!

Принимаю заказы на настройку серверов, mikrotik и других роутеров, точек доступа, nginx и т.п. В пределах Санкт-Петербурга возможен выезд к заказчику. См. контакты.