главная - Статьи - Microsoft Windows - ISA Server

Настройка VPN Site-to-Site в MS ISA 2004

Теги: VPN сервер VPN Настройка сервера

Введение

Все работы проводились в соответствии с описанием в документе "ISA2004 VPN Development Kit" (ISA2004SE_vpnkit-Rev 1 04.doc), взятом на microsoft.com. Создание PPTP и L2TP/IPSec Site-to-Site VPNs описано в главе 10: "ISA Server 2004 VPN Deployment Kit: Creating PPTP and L2TP/IPSec Site-to-Site VPNs with ISA Server 2004 Firewalls Chapter 10".

При создании VPN туннеля по протоколу L2TP/IPSec, IPSec можно реализовать двумя способами: посредством сертификатов, выданных одним корпоративным центром сертификации, либо используя Pre-shared Key. Мастер создания Remote Site в ISA Server 2004 предлагает использовать сразу оба варианта, при этом Pre-shared Key будет использоваться только если возникли какие либо проблемы с сертификатами. Если на серверах с ISA Server не обнаружено сертификатов, то всегда будет использоваться Pre-shared Key.

Можно использовать протокол PPTP, которому сертификаты не требуются, но этот протокол считается менее безопасным и использовать его при создании VPN туннеля через сети Интернет не рекомендуется. Наименее безопасным считается соединение по протоколу IPSec. В данной статье такой вариант создания соединения не рассматривается.

При организации VPN по протоколу L2TP с использованием сертификатов, понадобится установленный в корпоративной сети центр сертификации. Предполагается, что ЦС в корпоративной сети уже установлен. Если же VPN организовывается по протоколу PPTP, либо L2TP с использованием только Pre-shared Key, то процессы, связанные с установкой сертификатов, можно пропустить и начинать сразу с создания Remote Site на сервере главного офиса (п.4).

Также необходимо заранее определиться с ip адресацией. По умолчанию создается VPN соединение с использованием DHCP сервера, но если такового в сети нет, необходимо будет задать диапазон адресов, которые будут использоваться при установке соединения.

В MS ISA 2004 практически не существует различий при настройке сервера главного офиса и сервера удаленного офиса, по этому пункты 2-8 данной статьи, с небольшими оговорками, описывают настройку как одного, так и другого сервера.

1. Публикация страницы подачи заявок на сертификаты на firewall главного офиса

2. Изменение System Policy Rule в ISA Server 2004 firewall

3. Запрос и установка сертификата на firewall server главного офиса

4. Создание Remote Site

5. Создание правил в Network Rule

6. Создание правил доступа в Firewall Policy

7. Настройка VPN соединения

8. Создание VPN Gateway Dial-in Account

9. Активация Site-to-Site соединения

1. Публикация страницы подачи заявок на сертификаты на firewall главного офиса

Итак, для начала необходимо иметь в сети основного офиса центр сертификации. Я использовал стандартный ЦС из дистрибутива Windows Server 2003.

Для того, чтобы ISA сервер удаленного офиса (REMOTEISA) мог получить сертификат, необходимо на ISA сервере главного офиса (ISALOCAL) опубликовать страницу Web Enrollment Support (Страница подачи заявок на сертификаты через Интернет). По умолчанию, эти страницы устанавливаются автоматически, одновременно с ЦС (если на момент установки ЦС на этом сервере уже поднят IIS).

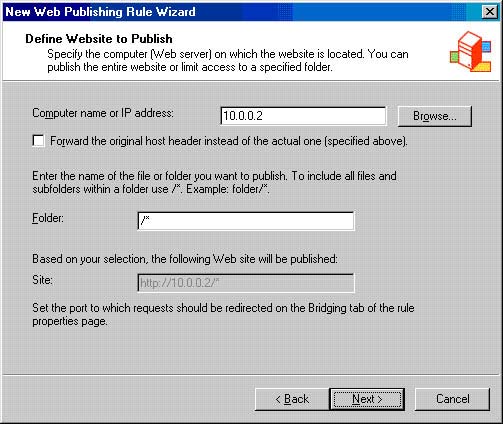

На сервере ISALOCAL запускаем мастер публикпации web серверов Publish a Web Server.

После указания названия нового правила, на странице Define Website to Publish необходимо указать ip адрес сервера, на котором располагается страница подачи заявок на сертификаты корпоративного ЦС, а в поле Folder ввести /*.

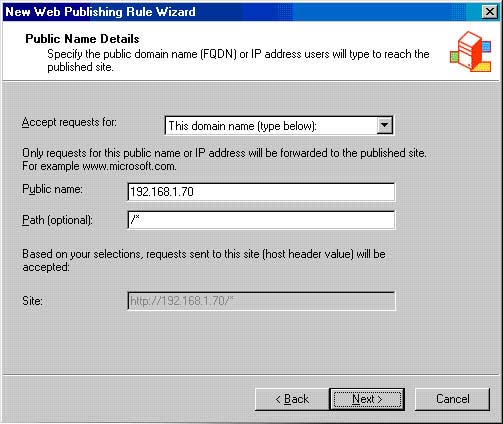

На странице Public Name Details в поле Accept requests for: выбираем This domain name (type below). В поле Public name вводим ip адрес внешнего интерфейса firewall сервера. В поле Path (optional) вводим /*.

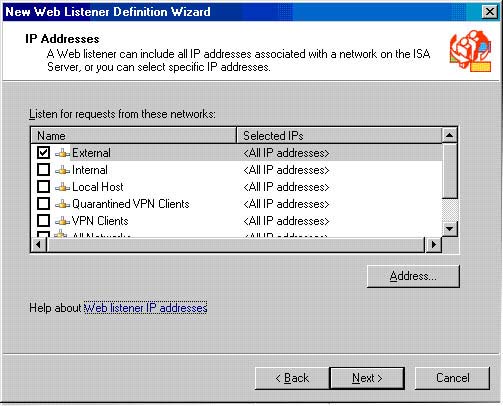

На странице Select Web Listener необходимо создать новый Web Listener, привязав его к внешнему интерфейсу

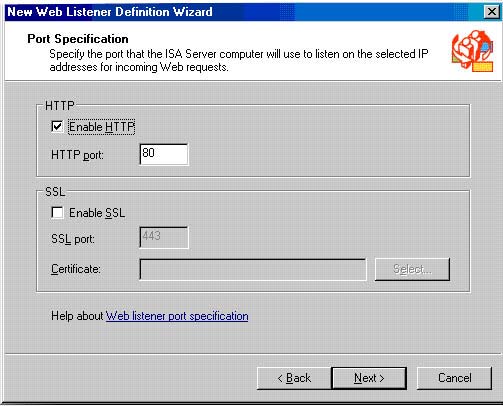

с настройками Port Specification по умолчанию:

Создав новый Web Listener выбираем его на странице Select Web Listener мастера публикации web сервера.

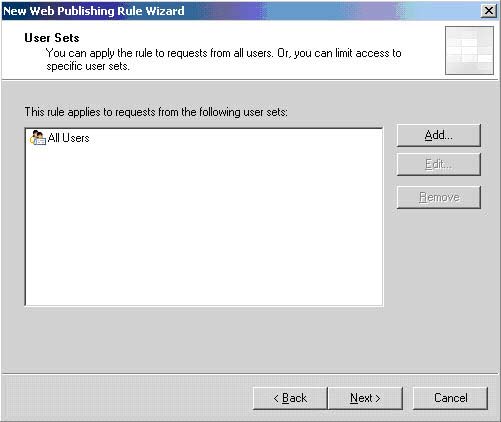

Разрешение оставляем для всех.

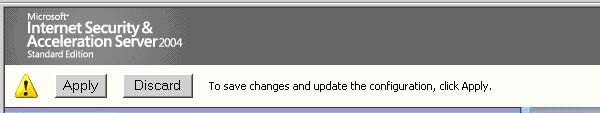

После создания нового правила необходимо сохранить изменения и обновить firewall policy ISA сервера:

Действия, описанные в пп. 2,3 производим на обоих Firewall серверах. Разница заключается только в указываемом в IE адресе центра сертификации.

2. Изменение System Policy Rule в ISA Server 2004 firewall

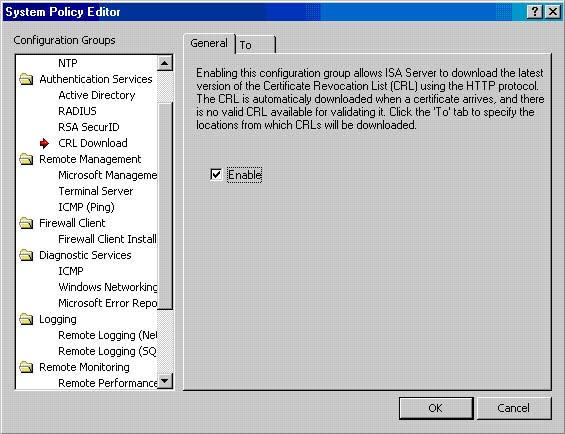

По умолчанию в ISA Server 2004 запрещено все. Для того, чтобы сервер главного офиса получил доступ к Web enrollment site по HTTP протоколу, необходимо создать соответствующее правило в System Policy (Edit System Policy).

Для этого в разделе Configuration Groups находим раздел Authentication Services и выставляем Enable для группы CRL Download

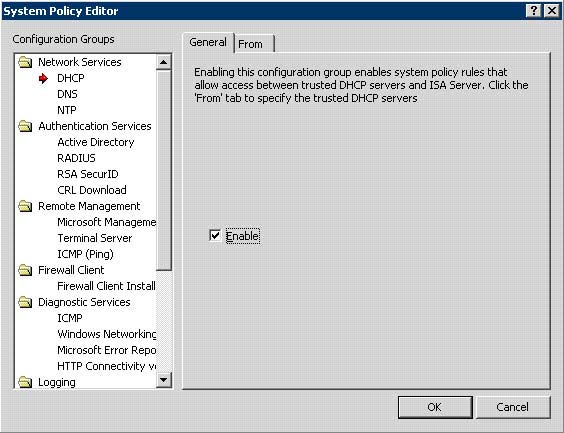

Заодно, раз уж зашли в редактирование системных политик, настроим еще одну опцию - DHCP. Если для создания VPN соединения планируется использовать DHCP сервер, то необходимо разрешить группу DHCP

3. Запрос и установка сертификата на firewall server главного офиса

Теперь можно запросить сертификат с Web enrollment site корпоративного ЦС. Для этого в IE набираем адрес ЦС (например http://10.0.0.2/certsrv). Для сервера главного офиса используется реальный ip адрес центра сертификации в локальной сети (в приведенном примере 10.0.0.2), а для сервера удаленного офиса - ip адрес внешнего интерфейса ISA сервера главного офиса, где был опубликован web сервер (в приведенных выше скриншотах 192.168.1.70). На запрос учетных данных вводим учетную запись администратора и соответствующий пароль. Далее следуем по ссылкам Request a Certificate, advanced certificate request, Create and submit a request to this CA.

На странице Advanced Certificate Request в поле Certificate Template выбираем шаблон сертификата Administrator. Помечаем маркер напротив Store certificate in the local computer certificate store и запрашиваем сертификат нажатием кнопки Submit.

При выполнении запроса IE ругнется на потенциальную ошибку сценария (Potential Scripting Violation), необходимо согласиться с продолжением выполнения запроса. Как будет выдан сертификат, откроется страница Certificate Issued, где необходимо нажать Install this certificate, для установки сертификата в системе. Здесь IE опять ругнется на потенциальную ошибку сценария.

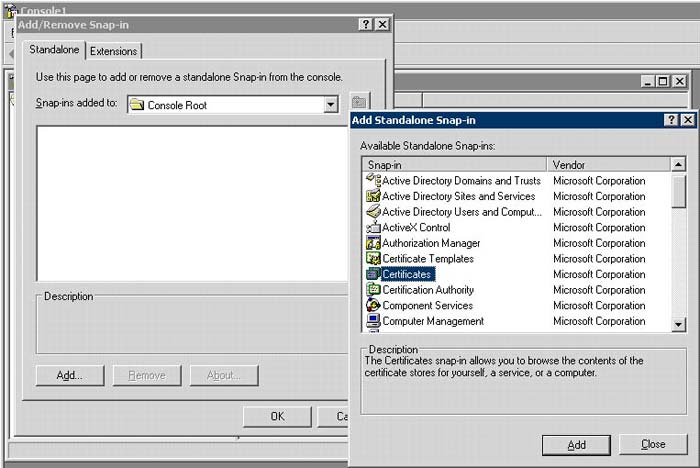

После того, как сертификат получен, необходимо скопировать сертификат самого центра сертификации в доверенные корневые центры сертификации локальной машины. Запускаем консоль mmc. В открывшейся консоли добавляем оснастку Certificates (меню File, Add/Remove Snap-in):

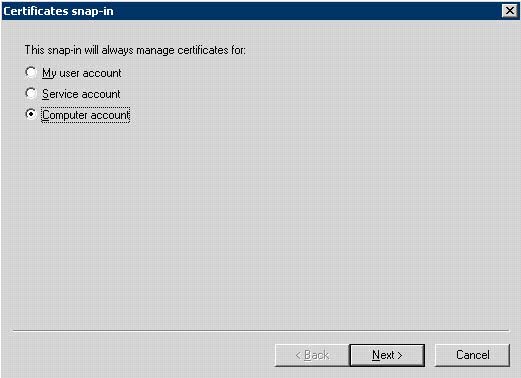

На странице Certificates snap-in указываем, что оснастка диспетчера сертификатов для учетной записи компьютера:

Далее указываем, что оснастка управляет локальным компьютером.

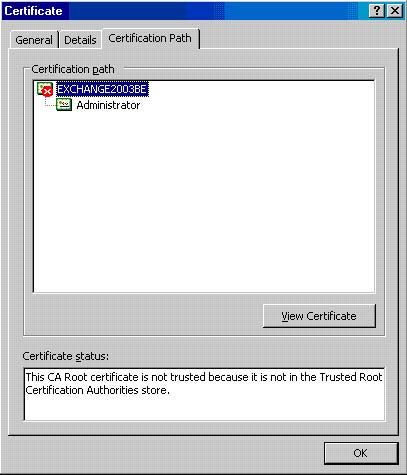

В оснастке Certificates открываем хранилище Personal, Certificates. Открываем полученный сертификат Administrator. В диалоговом окне Certificate открываем вкладку Certification Path. Выделяем самый верхний сертификат в иерархии сертификатов. Это сертификат корневого ЦС (на скриншоте это EXCHANGE2003BE). Выделив сертификат нажимаем кнопку View Certificate.

В открывшемся диалоговом окне открываем вкладку Details и жмем кнопку Copy to File для того, чтобы скопировать сертификат корневого ЦС в файл. В окне Export File Format выбираем стандарт Cryptographic Message Syntax Standard - PKCS #7 Certificates (.P7B). Указываем имя сохраняемого файла (например c:cacert ). После копирования сертификата закрываем все диалоговые окна просмотра сертификатов и открывае хранилище Trusted Root Certification Authorities, Certificates в оснастке Certificates. В это хранилище импортируем сохраненный ранее сертификат корневого ЦС - меню Action, All Tasks, Import (в приведенном ранее примере файл будет называться c:cacert.p7b). На странице Certificate Store оставляем все по умолчанию. После того, как мастер информирует об удачном завершении импорта, загрываем консоль.

Следующие действия, описанные в пп. 4-8, необходимо проветси поочередно сначала на одном firewall сервере, за тем на другом. Все скриншоты сняты с сервера главного офиса, но для сервера удаленного офиса различия будут несущественны.

4. Создание Remote Site

Приступаем, собственно, к созданию VPN туннеля. Первым делом необходимо сконфигурировать Remote Site Network. В консоли Microsoft Internet Security and Acceleration Server 2004 открываем раздел Virtual Private Networks (VPN), открываем вкладку Remote Sites и запускаем Add Remote Site Network на вкладке Tasks.

В запустившемся мастере указываем название будущего VPN соединения.

На странице VPN Protocol предоставляется возможность выбрать протокол будущего VPN соединения: IP Security protocol (IPSec) tunnel mode, Layer Two Tunneling Protocol (L2TP) over IPSec и Point-to-Point Tunneling Protocol. Если на серверах главного и удаленного офиса нет установленных сертификатов, рекомендуется использовать PPTP протокол. Если сертификаты установлены, либо их установка планируется в будущем, рекомендуется выбрать L2TP/IPSec протокол. (если сертификаты еще не установлены необходимо будет обязательно ввести Pre-shared Key). Крайне не рекомендуется использовать опцию IPSec, если вы не уверены в надежности физического канала связи между офисами, т.к. VPN туннели по IPSec считаются наименее безопасными.

На странице Remote Site Gateway мастера вводим ip адрес внешнего сетевого интерфейса ISA сервера с которым будет устанавливаться соединение. Т.е. если производится настройка firewall сервера главного офиса, то в данном поле вводится ip адрес внешнего сетевого интерфейса ISA сервера удаленного офиса.

На странице Remote Authentication мастера отмечаем маркер напротив Local site can initiate connections to remote site using these credentials. Здесь нужно быть внимательным. Если происходит настройка сервера главного офиса, то необходимо ввести данные для учетной записи, которая будет создана на firewall сервере удаленного офиса, чтобы разрешить главному офису доступ на указанный в предыдущем окне VPN gateway. Имя учетной записи должно будет совпадать с названием demand-dial интерфейса, который будет создан на сервере удаленного офиса. Например, если на сервере удаленного офиса при создании VPN соединения будет указано название Main, то там же необходимо будет создать локальную учетную запись Main, и здесь, соответственно, указать имя учетной записи - Main. В поле Domain вводим имя firewall сервера удаленного офиса, на котором будет создана учетная запись. Вводим пароль для этой учетной записи и подтверждаем его. Пароль надо запомнить, он понадобится при создании учетной записи на сервере удаленного офиса. В случае, если происходит настройка сервера удаленного офиса, наоборот, должны использоваться данные учетной записи сервера главного офиса. Соответсвенно и у этой учетной записи имя должно совпадать с именем VPN соединения, созданного на сервере главного офиса (соответсвенно представленному выше скриншоту это имя Branch), и в поле Domain должно быть имя сервера главного офиса.

Если решили наряду с сертификатами использовать pre-shared key IPSec authentication, то на странице L2TP/IPSec Authentication необходимо отметить маркер напротив Allow pre-shared key IPSec authentication as a secondary (backup) authentication method. В поле Use pre-shared key for authentication вводим, собственно, сам ключ.

Следует помнить, что pre-shared key используется, в основном, как вспомогательный способ установки соединения, если возникли какие-либо проблемы с сертификатом. Pre-shared key без сертификатов обычно используют только если в ближайшем будущем планируется установка сертификатов. Не следует включать эту опцию, если вы желаете добиться от соединения максимального уровня безопасности.

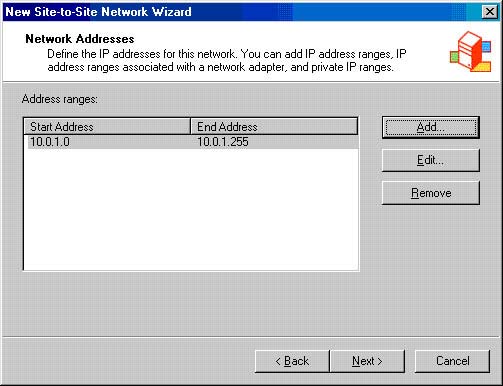

На следующем шаге необходимо указать адресное пространство сети с которой будет устанавливаться VPN соединение. Если настраивается сервер главного офиса, то указываем адресное пространство сети удаленного офиса, и наоборот.

5. Создание правил в Network Rule

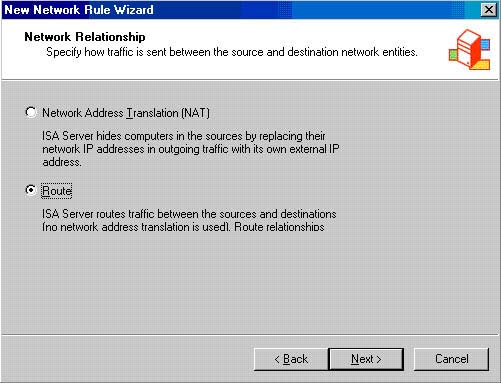

После того, как на сервере создано соединение, необходимо указать способ трансляции ip пакетов в сеть удаленного офиса. Существует два метода: NAT (подстановка IP адресов) и Rote (маршрутизация IP пакетов). Опция Route подразумевает собой маршрутизацию пакетов из локальной сети в удаленный офис с сохранением в пакете ip адреса клиента, создающего соединение. NAT заменяет в пакете этот адрес адресом сервера. Считается, что NAT обеспечивает более высокий уровень безопасности, но многие протоколы верхнего уровня его не поддерживают.

В консоли Microsoft Internet Security and Acceleration Server 2004 открываем Configuration, Networks.Открываем вкладку Network Rules и запускаем Create a New Network Rule на вкладке Tasks.

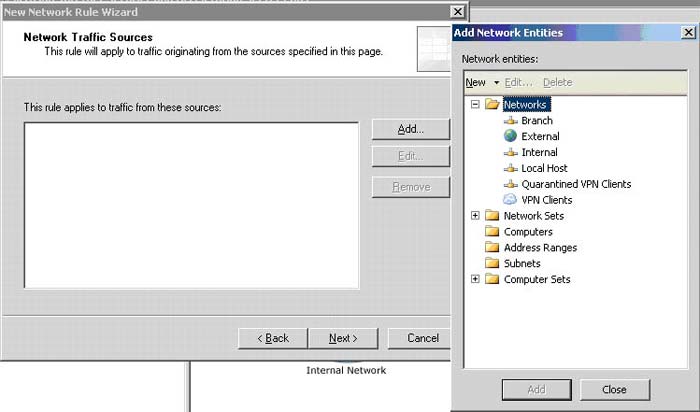

В запустившемся мастере, после указания названия нового правила, на странице Network Traffic Sources необходимо добавить сетевой интерфейс, с которого будут приходить пакеты, т.е. Internal.

На странице Network Traffic Destinations таким же образом выбираем интерфейс, куда будут маршрутизироваться пакеты, а именно созданный в п.5 интерфейс VPN соединения (на скриншоте Branch).

На странице Network Relationship выбираем метод трансляции ip пакетов, рекомендуется Route.

6. Создание правил доступа в Firewall Policy

Теперь необходимо создать правила, регулирующие доступ к VPN соединению из локальной сети, и к локальной сети от VPN интерфейса. Грамотно манипулируя этими правилами можно определить связь по VPN туннелю только для отдельных серверов, не открывая при этом всю сеть главного и/или удаленного офиса, определить права пользователей, открыть только определенные порты и т.д.

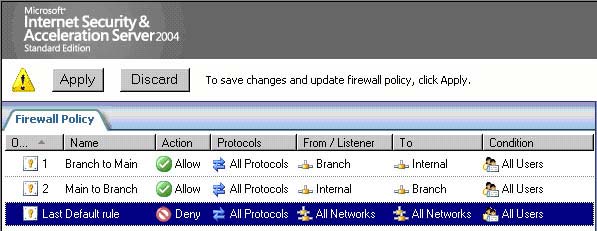

В данном примере создадим два правила, разрешающие весь трафик в обе стороны.

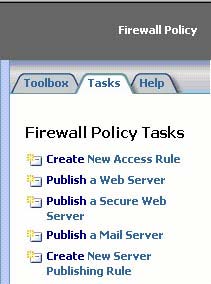

В консоли Microsoft Internet Security and Acceleration Server 2004 сервера ISALOCAL, открываем Firewall Policy и запускаем Create New Access Rule на вкладке Tasks.

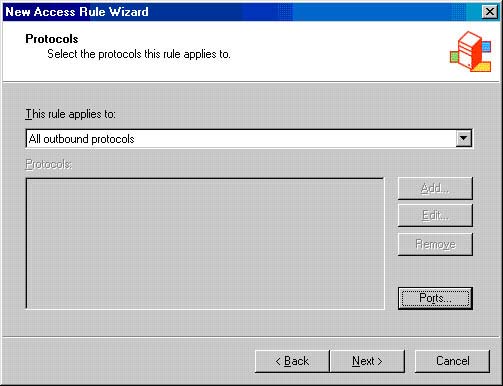

При создании обоих правил на странице Rule Action выбираем Allow (разрешающие правила), на странице Protocols в списке This rule applies to, выбираем All outbound protocols, разрешая весь трафик.

Для первого правила на странице Access Rule Sources добавим интерфейс Internal, а на странице Access Rule Destinations - интерфейс созданного VPN соединения, разрешив, таким образом, весь трафик из локальной сети в сеть удаленного офиса. Второе правило должно разрешить трафик из сети удаленного офиса в локальную сеть, соответственно, во втором правиле в качестве Access Rule Sources должен быть интерфейс VPN соединения, а в качестве Access Rule Destinations - интерфейс Internal.

7. Настройка VPN соединения

На ISA Server необходимо разрешить доступ для VPN клиентов, для чего в консоли Microsoft Internet Security and Acceleration Server 2004 в разделе Virtual Private Networks необходимо открыть вкладку VPN Clients и нажать ссылку Verify that VPN Client Access is Enabled. В открывшемся диалоговом окне на вкладке General убедитесь, что отмечен маркер напротив Enable VPN Client Access. Если chek box небыл отмечен и вы его отметили, то после нажатия кнопки OK, появится диалоговое окно, информирующее нас о том, что необходимо перезапустить службу Routing and Remote Access.

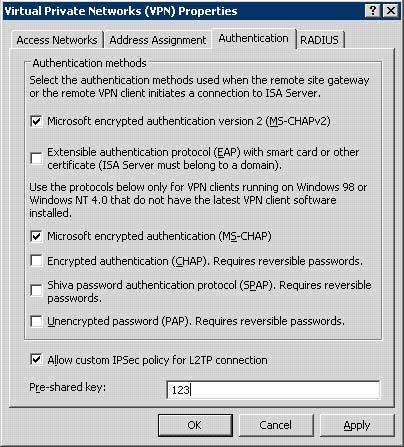

Если VPN соединение сконфигурировано с использованием протокола L2TP, необходимо включить соответствующую опцию в настройках VPN клиента. Для этого на вкладке VPN Clients, раздела Virtual Private Networks, необходимо открыть ссылку Verify VPN Properties, и в открывшемся диалоговом окне отметить маркер напротив Enable L2TP/IPSec.

Запустив следующую за VPN Properties ссылку and Remote Access Configuration, в открывшемся диалоговом окне Virtual Private Networks (VPN) Properties, на вкладке Access Networks, необходимо удостовериться, что маркер отмечен только напротив интерфейса, через который организованно VPN соединение - External.

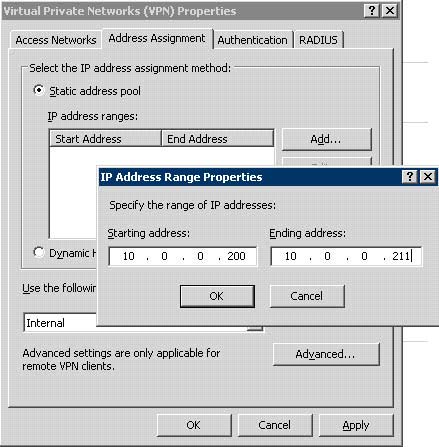

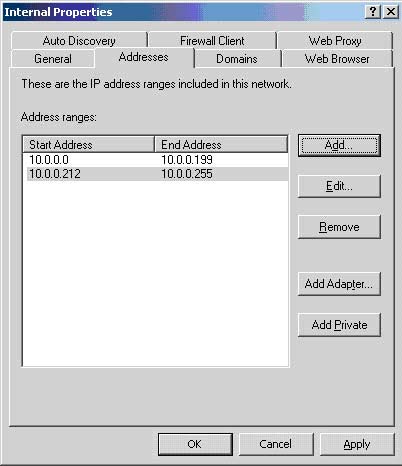

Если в локальной сети, где настраивается firewall сервер, нет DHCP сервера, либо вы не хотите его использовать для VPN-соединения по каким либо причинам, на вкладке Address Assignment необходимо указать диапазон адресов, которые будут выдаваться VPN соединению. Диапазон адресов необходимо выбрать так, чтобы он не пересекался с адресами, ассоциированными с интерфейсом Internal. Обычно для этого указывают адреса из другой подсети, но если уж по каким-либо причинам необходимо выдавать соединению адреса той же подсети, то указанный диапазон адресов должен быть исключен из адресов, ассоциированных с интерфейсом Internal.

Если VPN соединение использует L2TP/IPSec с Pre-shared key, то на вкладке Autentification необходимо отметить маркер напротив Allow custom IPSec policy for L2TP connection и в поле Pre-shared key ввести общий ключ. Это необходимо для того, чтобы на использование Pre-shared key был настроен не только ISA Server, но и служба RRAS.

Если используется заданный пул адресов вместо DHCP сервера, и по каким-то причинам этот пул пересекается с адресами, ассоциированными с интерфейсом Internal, необходимо исключить диапазон этих адресов из интерфейса Internal. Для этого в разделе Configuration, Networks консоли Microsoft Internet Security and Acceleration Server, на вкладке Networks, необходимо открыть свойства интерфейса Internal, и в диалоговом окне Internal Properties, на вкладке Addresses, изменить диапазон адресов так, чтоб в него не попадал диапазон, используемый для адресации VPN соединений.

Если пересечений адресов локальной сети и пула адресов для VPN соединения нет, то ничего исключать ненадо.

8. Создание VPN Gateway Dial-in Account

На каждом из двух firewall серверов необходимо создать учетную запись пользователя, для того, чтобы второй firewall сервер мог использовать эту учетную запись для аутентификации при создании site-to-site соединения. Имя учетной записи должно совпадать с названием demand-dial интерфейса (интерфейса VPN соединения) на этом же firewall сервере. При конфигурировании ISA Server 2004 второго сервера необходимо будет использовать эту учетную запись для создания VPN site-to-site соединения с данным firewall сервером. (см. п.4).

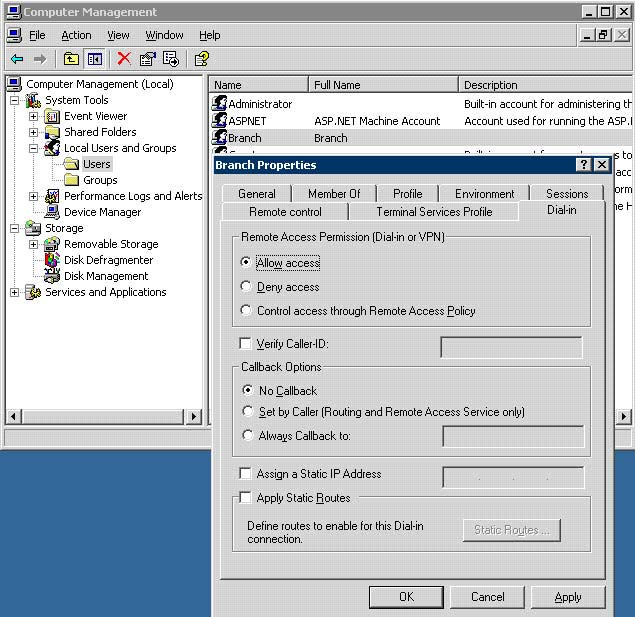

Для создания учетной записи необходимо запустить консоль Manage (Управление). В консоли Computer Management открываем контейнеры Local Users and Groups, Users. В меню Action открываем New User.

В открывшемся диалоговом окне New User, необходимо ввести название demand-dial интерфейса сервера, ввести пароль для создаваемой учетной записи и подтвердить этот пароль. Убираем маркер напротив User must change password at next logon, чтобы система не требовала от вновь созданного пользователя сменить пароль, и помечаем маркеры напротив User cannot change password и Password never expires, чтобы запретить смену пароля пользователем и установить не ограниченный срок действия пароля. После нажатия кнопки Create, учетная запись будет создана.

Вновь созданной учетной записи необходимо дать права на установку VPN соединения. Для этого необходимо открыть свойства пользователя, и на вкладке Dial-in включить радиокнопку напротив Allow access.

После проведения всех настроек сервер необходимо перезагрузить.

9. Активация Site-to-Site соединения

Теперь, когда оба сервера ISA Server 2004 сконфигурированы, как VPN routers, можно протестировать site-to-site соединение.

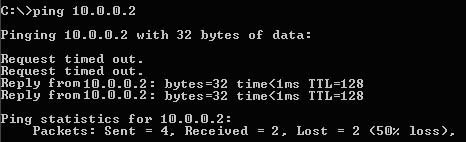

Для активации соединения достаточно сгенерировать любой ip пакет, который должен будет пройти через это соединение из одной подсети в другую. Для этого подойдет даже самый обычный ping. Например если с любой машины в сети удаленного офиса пропинговать любую машину в сети главного офиса, то получим примерно такую картину:

Видно, что некоторое время на запрос возвращается ответ time out, и чуть позже приходят ответы от контроллера домена сети главного офиса, т.е. изначально соединение не активировано, и активируется только при появлении пакетов в другую подсеть.

Соединение можно отследить, для этого в консоли Microsoft Internet Security and Acceleration Server 2004 открываем Monitoring и вкладку Sessions. В появившейся таблице щелкаем правой кнопкой мыши на заголовке любой колонки и в контекстном меню выбираем Application Name.

В колонке Application Name можем увидеть установленное L2TP/IPSec соединение.

Информация взята с сайта http://l2tp.hotbox.ru/

Авторизуйтесь для добавления комментариев!

Принимаю заказы на настройку серверов, mikrotik и других роутеров, точек доступа, nginx и т.п. В пределах Санкт-Петербурга возможен выезд к заказчику. См. контакты.