Ошибка 0xc8000222 при установке обновлений

Обновлено: 06.02.2026При установке обновлений Windows может возникнуть ошибка 0xc8000222.

Скорее всего, проблема решается очень просто:

Запускаем cmd с правами администратора.

Останавливаем службу обновлений Windows:

net stop wuauserv

Переименовываем папку C:\Windows\SoftwareDistribution в C:\Windows\SoftwareDistribution_OLD. Проводником лучше этого не делать, т.к. процесс может зависнуть. Делайте сразу из консоли:

move C:\Windows\SoftwareDistribution C:\Windows\SoftwareDistribution_OLD

Запускаем службу обновлений:

net stop wuauserv

Можно попробовать установить обновления вручную или запустить автоматическую проверку обновлений:

wuauclt /detectnow

Ждем немного и скорее всего Windows сам определит, что ему нужно. Проверено лично, идея отсюда.

Можно ли использовать Apple TimeCapsule в качестве повторителя

Обновлено: 06.02.2026Можно. Apple TimeCapsule (по крайней мере выпуска 2014 года) прекрасно себя показала именно в качестве повторителя (или усилителя) WiFi. Как раз в качестве основного роутера ее ставить не очень желательно, т.к. опыт показал, что будучи установленной на вход от провайдера, TimeCapsule не предоставляет в своем интерфейсе возможности расширить ее с помощью, например, Extreme.

Поэтому схема установки должна быть именно такая: <internet provider> -> Extreme - > TimeCapsule.

Кстати, при использовании тарифа интернет 100 Мбит, скорость доступа в интернет через TimeCapsule (2014, естественно, все по WiFi 802.11ac), работающую в качестве повторителя, составила практически эти 100 Мбит! Тест проводился с помощью speedtest.net.

Узнать температуру процессора в Ubuntu

Обновлено: 06.02.2026

Чтобы узнать температуру процессора, скорость вращения вентиляторов и др. параметры системы Ubuntu, есть отличная программа lm-sensors. Установить ее очень просто:

sudo apt-get install lm-sensors

Чтобы lm-sensors определила доступные для нее сенсоры, надо выполнить команду:

sensors-detect

На вопросы отвечаем положительно, т.е. Yes. Вообще, все же читайте, что там спрашивается. Уровень "угроз" растет от вопроса к вопросу )) В одном из них (если не ошибаюсь) говориться о том, что включение такой-то возможности может привести к нестабильности системы. И я вроде бы отказался, т.к. в тот момент совершенно не хотел нестабильностей.

Можно не перезгаружаться (подгружать модули через modprobe), но я просто перезагрузился и дальше просто выполняю команду:

sensors

acpitz-virtual-0

Adapter: Virtual device

temp1: +27.8 0C (crit = +106.0 0C)

temp2: +29.8 0C (crit = +106.0 0C)

coretemp-isa-0000

Adapter: ISA adapter

Physical id 0: +41.0 0C (high = +87.0 0C, crit = +105.0 0C)

Core 0: +41.0 0C (high = +87.0 0C, crit = +105.0 0C)

Core 1: +39.0 0C (high = +87.0 0C, crit = +105.0 0C)

it8728-isa-0a30

Adapter: ISA adapter

in0: +0.65 V (min = +0.00 V, max = +3.06 V)

in1: +2.22 V (min = +0.00 V, max = +3.06 V)

in2: +2.02 V (min = +0.00 V, max = +3.06 V)

in3: +2.04 V (min = +0.00 V, max = +3.06 V)

in4: +2.22 V (min = +0.00 V, max = +3.06 V)

in5: +1.07 V (min = +0.00 V, max = +3.06 V)

in6: +1.52 V (min = +0.00 V, max = +3.06 V)

3VSB: +3.36 V (min = +0.00 V, max = +6.12 V)

Vbat: +3.12 V

fan1: 0 RPM (min = 0 RPM)

fan2: 0 RPM (min = 0 RPM)

fan3: 0 RPM (min = 0 RPM)

fan4: 0 RPM (min = 0 RPM)

fan5: 0 RPM (min = 0 RPM)

temp1: +43.0 0C (low = +127.0 0C, high = +127.0 0C) sensor = thermistor

temp2: +127.0 0C (low = +127.0 0C, high = +127.0 0C) sensor = thermistor

temp3: +29.0 0C (low = +127.0 0C, high = +127.0 0C) sensor = Intel PECI

intrusion0: ALARM

В моем случае плата безвентиляторная, поэтому скорость вращения fan1..4 равна 0. Температуру жесткого диска можно узнать с помощью hddtemp.

Температура жесткого диска в Linux

Обновлено: 06.02.2026У всех на слуху "узнать температуру процессора". Конечно, главная печка компьютера чаще всего именно процессор. Но что будет, если процессор перегреется? В лучшем случае компьютер начнет зависать и потом выключиться, в худшем - потеряете процессор и, возможно, материнскую плату. А что будет, если от перегрева сломается жесткий диск? Вы потеряете все, что было на нем (вопрос бекапов стоит особняком).

Условно, но если температура hdd выше 45 градусов, то условия эксплуатации не комфортные. Не факт, что получиться их изменить, но по-крайней мере, понимать что вероятность перегрева высокая - надо. Например, в зеркальном raid стояли два диска WD RE4, на одном температура была 36, на другом - 46. Возможно, второй диск был более дефектным. И на этом более горячем диске возникли сбойные кластеры. Потери данных не было, т.к. raid1 и бекап, но не всегда так бывает.

Узнать, какая температура ващего жесткого диска в Linux очень легко.

Ставим hddtemp

В Ubuntu:

sudo apt-get install hddtemp

В CentOS надо дополнительно установить (если еще не установлен) репозиторий EPEL:

sudo rpm -ivh http://dl.fedoraproject.org/pub/epel/6/x86_64/epel-release-6-8.noarch.rpm

sudo yum install hddtemp

Узнать, как называются диски в вашей системе можно с помощью команды:

sudo fdisk -l

Disk /dev/sda: 2000.4 GB, 2000398934016 bytes

255 heads, 63 sectors/track, 243201 cylinders, total 3907029168 sectors

Units = sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk identifier: 0x00000000

Скорее всего, это будет /dev/sda, /dev/sdb и далее по списку. Разделы (например, sda1, sdb2 - это не весь диск, точнее, не диск как целое устройство).

user@ubuntu:~$ sudo hddtemp /dev/sda

/dev/sda: ST380013AS: 45 0C

Собственно, вот и все. Есть и другие варианты. Например, lm-sensors или smartmontools (тут вообще много всего, включая количество ремапов, температуры, количества отработанных часов и много чего еще).

Сброс пароля Mikrotik

Обновлено: 04.02.2022

[перевод] Пароль RouterOS может быть сброшен или переустановкой или, если речь идет об аппаратных устройствах RouterBOARD, с помощью кнокпи Reset или с помощью перемычки на плате устройства.

Копирование файлов по SSH

Обновлено: 06.02.2026

Если мы хотим скопировать файл(-ы) с удаленного сервера (IP:1.1.1.1) по ssh, то надо выполнить:

scp -P 22 remoteUser@1.1.1.1:/backup/archive* /data/backup/

где:

- 22 - порт, на котором запущен ssh на удаленном сервере;

- remoteUser - локальный пользователь на удаленном сервере;

- /backup/archive* - файлы архивов на удаленном сервере, которые мы хотим скопировать;

- /data/backup/ - папака на локальном компьютере, куда мы скопируем файлы.

В данном случае не важно, какой IP у нашего локального компьютера (на который мы копируем).

Если авторизация на сервере по ключам, то на сервере 1.1.1.1 в домашней папке ~/.ssh/ пользователя remoteUser (условно /home/remoteUser/.ssh) должен быть публичный ключ authorized_keys, а парный ему приватный ключ должен быть в файле id_rsa на компьютере, откуда мы запускаем команду копирования. Приватный ключ должен быть на нашем компьютере (откуда мы инициируем соединение) т.к. мы должны доказать серверу 1.1.1.1, то это именно мы имеем право на коннект. Это как будто мы ключом открываем дверь. Ключ - приватный, дверь - публичная (каждый может подергать за ручку).

Rsync через ssh

Обновлено: 09.04.2025

У нас есть два сервера:

1) 1.1.1.1 - основной сервер (файлы, почта, что угодно иное), пользователь user1.

2) 2.2.2.2 - сервер, на котором хранятся резервные копии, пользователь user2.

Требуется с помощью rsync сделать резервную копию данных сервера 1.1.1.1 на сервер 2.2.2.2

Настройка firewall Mikrotik

Обновлено: 04.02.2022

Разделы:

- Winbox. Пожалуй, самое удобное средство настройки Mikrotik. Включает консоль и GUI.

- INPUT

- NAT

- Готовый вариант настройки firewall для защиты роутера от внешнего интернет

Вместо вступления

Сразу: эта статья для новичков, профи тут делать нечего. К новичкам легко можно отнести даже опытного бойца с Linux, который впервые видит Mikrotik. Через 2 часа это пройдет и статья станет не нужной :(

Популярность роутеров Mikrotik растет изо дня в день. Я почувствовал это, когда вчера мой сосед, далекий от IT, всерьёз сравнивал Asus RT-N56 и MikroTik RB2011UAS-2HnD-IN :) Прошивки тех же Asus, несмотря на их красивость и удобность для новичка, все же глючат. То тут, то там интерфейс начинает тормозить, плавает скорость WiFi... Это, а также невысокая стоимость Mikrotik привело к тому, что сейчас даже неспециалисты интересуются этими замечательными устройствами. Но я представил себе моего соседа, который открыл веб-интерфейс Mikrotik... А также глаза настройщика местного провайдера, который ничего, кроме потоковой установки Asus WL520, не делал уже года два... Я к чему? Что для того, чтобы не разочароваться в покупке, надо понимать, что роутеры Mikrotik должны настраиваться теми, кто понимает, что и как он делает. А чтобы немного расширить этот неширокий круг лиц, и написана эта статья.

В одной статье в интернете (статья, кстати, неплохая) предлагался вариант сброса всех настроек роутера и настройка всего с нуля - объединение интерфейсов, включение NAT... Если вы имеете в запасе много времени и желания полностью изучить предмет разговора - это хороший вариант. Если нет - не надо ничего сбрасывать, просто чуть-чуть добавьте по вкусу. Это ключает в себя задать пароль от WiFi, выбрать регион для того, чтобы не нарушать частотный диапазон и настроить брандмауэр, чтобы можно было начать работать на новом девайсе.

Хорошей идеей может оказаться сначала подключить Mikrotik как локальный клиент (WAN Mikrotik в LAN порт вашего текущего роутера) и настроить WiFi и др. Таким образом вы сможете, подключив только один ваш ноутбук, все проверить и испытать (и даже посканить роутер из вашей существующей локалки), а потом, когда решите, что готовы, просто включите новенький Mikrotik вместо старого роутера. Если вы что-то напортачите в процессе настройки, вы не выставите незащищенным компьютеры за Mikrotik-ом и всегда спокойно сможете сбросить роутер на заводское состояние.

Автодополнение команд настолько похоже на стиль Cisco и др., что у вас не возникнет ощущения оторванности от пережитого опыта, а firewall роутера Mikrotik настолько похож на iptables, что не составит существенно труда понять принцип работы, если у вас хоть немного опыта работы с Linux.

Итак, имеем роутер Mikrotik, например, очень популярный RB951G-2HnD.

Считаем, что внутренняя сеть осталась нетронутой (192.168.88.0/24), IP роутера 192.168.88.1, внешний интерфейс ether1-gateway.

Первое, что надо сделать: защитить роутер от маньяков из интернета. По умолчанию, брандмауэр роутера разрешает все подключения. Мы не можем подключить к нему клавиатуру и монитор для настройки или корректировки того, что мы натворим в дальнейшем, поэтому отнеситесь внимательно к тому, что и как вы настраиваете.

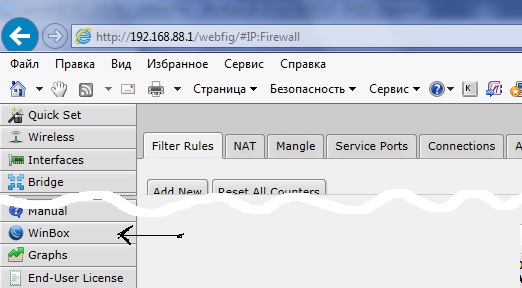

Доступ к терминалу через WinBox

Огромное преимущество WinBox состоит в том, что даже если сетевой адаптер компьютера, с которого вы подключаетесь к Mikrotik, находится в другой подсети (ну, настройка у вас такая), то WinBox все равно сможет подключиться к роутеру - по mac. Если вы еще не установили WinBox, самое время это сделать! В браузере открываем веб-интерфейс роутера и находим почти в самом низу ссылочку WinBox.

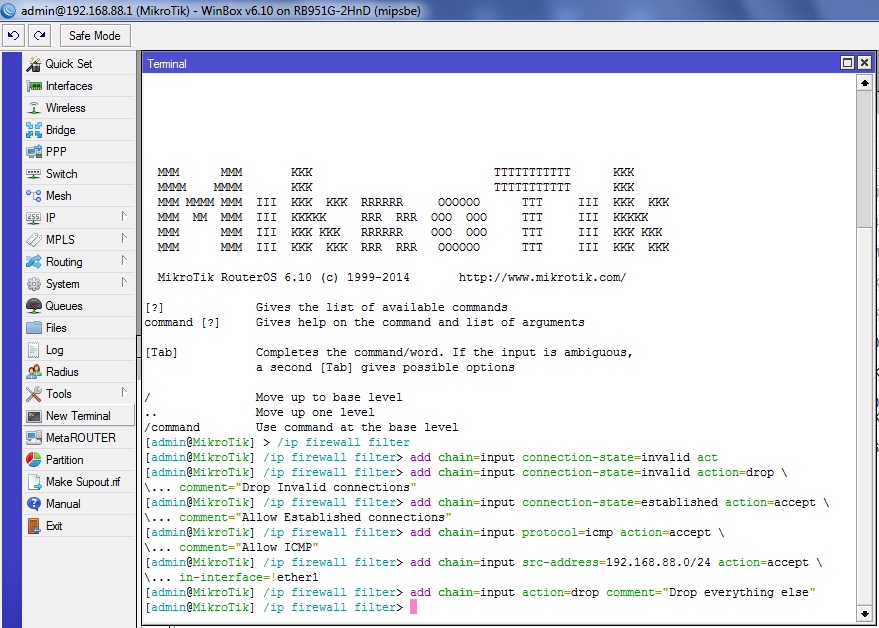

Запускаем WinBox и выбираем New Terminal.

Дальше все как в нормальных взрослых железках, по tab автодополнение команд и др. Вам понравится!

При вводе команд учтите, что внесенные изменения применяются сразу же, поэтому не заблокируйте сами себя. После ввода команд новые правила будут доступны для редактирования через WinBox или веб-интерфейс. Порядок правил имеет значение - выполняются сверху вниз. Где бы вы ни взяли сами команды, сначала посмотрите, что они делают!

Цепочка INPUT работает тогда, когда данные предназначены роутеру (его ip адресу). Когда мы что-то настраиваем для этой цепочки, мы в первую очередь защищаем сам роутер (ssh, telnet, веб-интерфес и др.) от взлома. Пожалуй, больше всего внимания требует именно эта цепочка. Общий принцип построения правил: явно запрещаем что-то (например, все новые соединения из интернета ;)) или явно что-то разрешаем (например, удаленный ssh), остальное запрещаем.

Цепочка FORWARD работает тогда, когда данные проходят через роутер, например, когда ваш локальный компьютер хочет открыть сайт ya.ru. Всякие блокировки на этом этапе защищают вас, например, от того, что зараженный компьютер в вашей локальной сети начнет рассылать спам или учавствовать в DDOS. Т.е. каждый банк-клиент, IM-месенджер и куча другого софта требуют своих особых разрешений, то если вы не защищаете банк от хакеров, то мы просто запретим некоторые наиболее распространенные виды трафика, которые используются зараженными компьютерами. А так весь проходящий из локалки в интернет (но не наоборот!) мы разрешим.

Цепочка OUTPUT работает тогда, когда данные генерятся на самом роутере и идут наружу. Например, для запросов DNS. Эту цеопчку по сути нам нет смысла фильтровать. Почти.

Цепочка forward позволяет нам разрешать или не разрешать проходящий трафик, а вот за то, какой трафик и куда мы будем перенаправлять, отвечают цепочки SRCNAT и DSTNAT.

Цепочка SRCNAT (Source NAT) предназначена для трафика, условно названного "наружу". Изменяется адрес источника (source) на адрес внешнего интерфейса. Например, чтобы дать возможность клиентам локальной сети посещать сайты в интернет.

Цепочка DSTNAT (Destination NAT) определяет как будет проходить "входящий" трафик. Роутер изменит адрес назначения (destination). Например, можно сделать доступным из вне веб сервер, размещенный в локальной сети.

INPUT

Минимальный набор правил - сделать недоступным из вне внешний интерфейс роутера.

/ip firewall filter

add chain=input connection-state=invalid action=drop comment="drop invalid connections"

add chain=input connection-state=related action=accept comment="allow related connections"

add chain=input connection-state=established action=accept comment="allow established connections"

add chain=input action=drop comment="drop everything else" in-interface=ether1-gateway

где в последнем правиле мы запрещаем весь входящий трафик на внешнем интрфейсе. Не играйтесь настройками удаленно! Легко лишить себя доступа к роутеру.

Далее, по мере надобности, можно будет помещать разрешающие правила перед последним запрещающим.

NAT

IP -> Firewall - NAT. По-умолчанию, nat уже включен.Это правило "маскарадинга":

/ip firewall nat add chain=srcnat action=masquerade out-interface=ether1-gateway

Исходящий интерфейс (out-interface) всегда внешний, смотрящий и интернет (или просто в другую сеть, если у вас все непросто). В принципе, минимально этих правил nat и input уже достаточно. Учтите, что если у вас цепочка forward по-умолчанию блокирует все, что возможно, то надо добавить соответствующее правило:

/ip firewall filter add chain=forward out-interface=ether1-gateway

Примеры

Проброс портов

Предположим, вам надо сделать доступным веб-сервер (tcp/80), запущенный на локальной машине с IP 192.168.88.22.

/ip firewall nat add action=dst-nat chain=dstnat dst-port=80 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.88.22 to-ports=80

Все бы ничего, но скорее всего, у вас включен firewall, который режет все, что не соответствует политике партии. Тогда надо разрешить forward пакетов:

/ip firewall filter add chain=forward protocol=tcp dst-port=80 action=accept

Это правило надо переместить повыше, т.е. ближе к началу списка правил.

Перенаправление трафика, адресованного одному ip, на другой ip

Если вам надо все подключения на один ip-адрес переадресовать другому ip-адресу:

/ip firewall nat add action=netmap chain=dstnat protocol=tcp dst-address=192.168.88.3 to-addresses=192.168.4.200

Ждем и давим, как блох любителей чужого ssh

Если мы не используем ssh для работы с Mikrotik, то нам может быть мало просто отключить ssh в IP -> Services. Если мы не пользуемся ssh, значит, любая попытка коннекта по ssh - вражеская!

Следующее правило добавляет IP-адреса источников (action=add-src-to-address-list), которые подключаются к 22 порту, в список ssh_blacklist, на 60 минут. Само это правило ничего не блокирует, просто заносит в черную книжечку:

/ip firewall filter

add chain=input protocol=tcp dst-port=22 address-list=ssh_blacklist action=add-src-to-address-list address-list-timeout=60m comment="record ssh brute forcers" disabled=no log=yes log-prefix=" --- SSH ATTEMPT --- "

А вот теперь, имея на руках список хулиганов (ssh_blacklist), можно банить им либо только работу с ssh, либо вообще любые действия в сторону нашего микротика:

/ip firewall filter

add chain=input protocol=tcp src-address-list=ssh_blacklist action=drop comment="drop ssh brute forcers"

Правила по отлову и блокированию маньяков надо разместить выше последнего запрещающего правила, иначе ничего не сработает. А еще лучше, если у вас есть открытый VPN или другие сервисы на микроте - оба этих правила поставить самыми первыми, чтобы тех, кто пытался наш ssh открыть, отгородить вообще от всего на нашем роутере, по принципу - если кто-то в одном что-то замышляет, то и в другом он тоже пакость готовит. Главное - не перестараться! Вдруг вы сами случайно забудете об этом правиле и решите с работы посканить роутер nmap-ом, например.

По этому принципу настраивают защиту микротика от брутфорса, но здесь я уже не буду засорять эфир, и так уже нагородил простыню.

Настройка с помощью скрипта

Вводить каждое правило firewall с консоли руками очень быстро может надоесть, к тому же готовый скрипт легко сохранить "на память". В открытом WinBox выбираем System -> Scripts. В текстовом редакторе готовим скрипт правил, копируем его и жмем Run Script. Потом можно что-то добавить по мелочи, что-то подправить, а может и опять скриптом все...

Приведу пример скрипта настройки firewall:

/ip firewall filter # INPUT add chain=input connection-state=invalid action=drop comment="drop invalid connections" add chain=input connection-state=related action=accept comment="allow related connections" add chain=input connection-state=established action=accept comment="allow established connections" # ext input # local input add chain=input src-address=192.168.88.0/24 action=accept in-interface=!ether1-gateway # drop all other input add chain=input action=drop comment="drop everything else" # OUTPUT add chain=output action=accept out-interface=ether1-gateway comment="accept everything to internet" add chain=output action=accept out-interface=!ether1-gateway comment="accept everything to non internet" add chain=output action=accept comment="accept everything" # FORWARD add chain=forward connection-state=invalid action=drop comment="drop invalid connections" add chain=forward connection-state=established action=accept comment="allow already established connections" add chain=forward connection-state=related action=accept comment="allow related connections" add chain=forward src-address=0.0.0.0/8 action=drop add chain=forward dst-address=0.0.0.0/8 action=drop add chain=forward src-address=127.0.0.0/8 action=drop add chain=forward dst-address=127.0.0.0/8 action=drop add chain=forward src-address=224.0.0.0/3 action=drop add chain=forward dst-address=224.0.0.0/3 action=drop # (1) jumping add chain=forward protocol=tcp action=jump jump-target=tcp add chain=forward protocol=udp action=jump jump-target=udp add chain=forward protocol=icmp action=jump jump-target=icmp # (3) accept forward from local to internet add chain=forward action=accept in-interface=!ether1-gateway out-interface=ether1-gateway comment="accept from local to internet" # (4) drop all other forward add chain=forward action=drop comment="drop everything else" # (2) deny some types common types add chain=tcp protocol=tcp dst-port=69 action=drop comment="deny TFTP" add chain=tcp protocol=tcp dst-port=111 action=drop comment="deny RPC portmapper" add chain=tcp protocol=tcp dst-port=135 action=drop comment="deny RPC portmapper" add chain=tcp protocol=tcp dst-port=137-139 action=drop comment="deny NBT" add chain=tcp protocol=tcp dst-port=445 action=drop comment="deny cifs" add chain=tcp protocol=tcp dst-port=2049 action=drop comment="deny NFS" add chain=tcp protocol=tcp dst-port=12345-12346 action=drop comment="deny NetBus" add chain=tcp protocol=tcp dst-port=20034 action=drop comment="deny NetBus" add chain=tcp protocol=tcp dst-port=3133 action=drop comment="deny BackOriffice" add chain=tcp protocol=tcp dst-port=67-68 action=drop comment="deny DHCP" add chain=udp protocol=udp dst-port=69 action=drop comment="deny TFTP" add chain=udp protocol=udp dst-port=111 action=drop comment="deny PRC portmapper" add chain=udp protocol=udp dst-port=135 action=drop comment="deny PRC portmapper" add chain=udp protocol=udp dst-port=137-139 action=drop comment="deny NBT" add chain=udp protocol=udp dst-port=2049 action=drop comment="deny NFS" add chain=udp protocol=udp dst-port=3133 action=drop comment="deny BackOriffice" add chain=icmp protocol=icmp icmp-options=0:0 action=accept comment="echo reply" add chain=icmp protocol=icmp icmp-options=3:0 action=accept comment="net unreachable" add chain=icmp protocol=icmp icmp-options=3:1 action=accept comment="host unreachable" add chain=icmp protocol=icmp icmp-options=3:4 action=accept comment="host unreachable fragmentation required" add chain=icmp protocol=icmp icmp-options=4:0 action=accept comment="allow source quench" add chain=icmp protocol=icmp icmp-options=8:0 action=accept comment="allow echo request" add chain=icmp protocol=icmp icmp-options=11:0 action=accept comment="allow time exceed" add chain=icmp protocol=icmp icmp-options=12:0 action=accept comment="allow parameter bad" add chain=icmp action=drop comment="deny all other types" # (5) drop all other forward add chain=forward action=drop comment="drop (2) everything else"

Обратите внимание: этот скрипт не привязан к внешнему IP или MAC или чему-то уникальному. Его можно брать и использовать. Если вы ничего не меняли в своем роутере и обновили до версии 6.* после покупки, вам на всякий случай следует проверить название внешнего интерфейса и убедиться, что внутренняя сеть 192.168.88.0/24. И все.

ether1-gateway - внешний интерфейс, первый по счету. Это его имя по-умолчанию. Остальные порты - внутренние.

В секции ext input ничего нет - мне не нужно, чтобы кто-то подключался к роутеру. Если вам необходим удаленный доступ к роутеру, скажем, по ssh, то впишите команду:

add chain=input protocol=tcp dst-port=22 action=accept in-interface=ether1-gateway comment="allow remote ssh"

В секции OUTPUT хватило бы и последней команды (add chain=output action=accept comment="accept everything"), но для интереса я немного разделил по исходящим интерфейсам. Теперь при беглом просмотре будет видно, есть ли вообще трафик от роутера, и если есть, куда он идет - наружу или в локалку. Скажем, увидим, что был трафик наружу, уточним правила по протоколам (tcp, udp, icmp). Если будет еще интереснее, можно будет поставить правило для логирования определенного вида трафика. Особо не увлекайтесь, все-таки роутер не имеет кучи места под логи. Да и лишний раз напрягать слабенький процессор тоже не очень.

Последнее правило (5) никогда не будет выполняться, я его добавил сюда специально, чтобы продемонстрировать работу jump. Последнее правило для цепочки forward будет (4) drop.

Т.е. предположим, мы запросили исходящее соединение с удаленным ssh-сервером (т.е. из локальной сети через через цепочку forward, протокол tcp, dst-port 22). Дойдя до блока (1) jumping, выполнится переход в (2) deny для tcp. Т.к. в цепочке tcp нет решения по поводу tcp/22, то выполнение вернется к (3), которое выполнит forward нашего пакета. Если наш пакет не удовлетворит требованиям (3), следующее за ним правило (4) блокирует его.

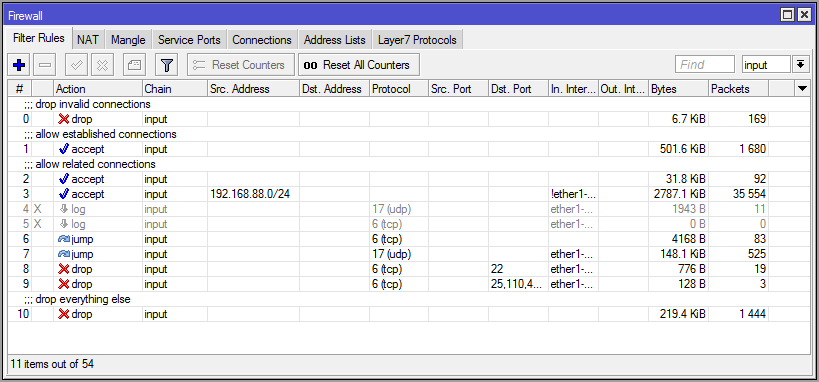

Наглядно это очень интересно смотреть, когда в окне Firewall видишь счетчик пакетов по правилам.

Если вы начали подозревать, что 100500 правок выполняют уже невесть что, просто выделяете все правила брандмауэра и нажимаете delete. Затем снова Run Script ;)

Чтобы не листать всю простыню, можно отфильтровать листинг правил по цепочкам (фильтр вверху справа):

Запаситесь терпением, не экспериментируйте в состоянии ночного анабиоза и второпях. В принципе, это все.

Настройка VPN PPTP сервера Mikrotik

Обновлено: 04.02.2022

Внимание! PPTP признан небезопасным, поэтому настраивайте VPN на L2TP/IPSec. Естественно, тоже на Mikrotik. Но если вас это не смущает (и для истории), продолжайте читать дальше.

Редирект url с помощью Squid

Обновлено: 06.02.2026

Допустим, сегодня первое апреля один юзер все время посещает vkontakte.ru и нет никаких сил это терпеть.

Совсем кстати у нас установлен и работает Squid и и мы полны решимости приколоться бороться!

Открываем /etc/squid/squid.conf и вписываем в него такие строчки:

acl vkuser src 192.168.1.122 acl vkontakte dstdomain vkontakte.ru http_access deny vkuser vkontakte deny_info http://google.com vkontakte # service squid restart

Если кратко, пользователь с IP 192.168.1.122 при попытке набрать домен vkontakte.ru будет перенаправлен на поиск новой работы.

Вот и все, всем хорошего настроения!

Принимаю заказы на настройку серверов, mikrotik и других роутеров, точек доступа, nginx и т.п. В пределах Санкт-Петербурга возможен выезд к заказчику. См. контакты.

Последние комментарии

Популярно:

Разделы статей:

Подскажите. подключение с ПК все работает все ок. Делал по вашей мурзилке.

Но при подключе...